[!hint]+ 場景

您獲得了一個在大型諮詢公司擔任初級數字取證與事件響應(DFIR)顧問的機會。然而,他們提供了一項技術評估任務,需要您去完成。Forela-Security 諮詢公司希望測試您對 Windows 事件日誌分析的掌握程度。我們推測 Cyberjunkie 用戶登錄了他的電腦,並可能實施了惡意操作。請您分析所提供的事件日誌,並將結果匯報給我們。

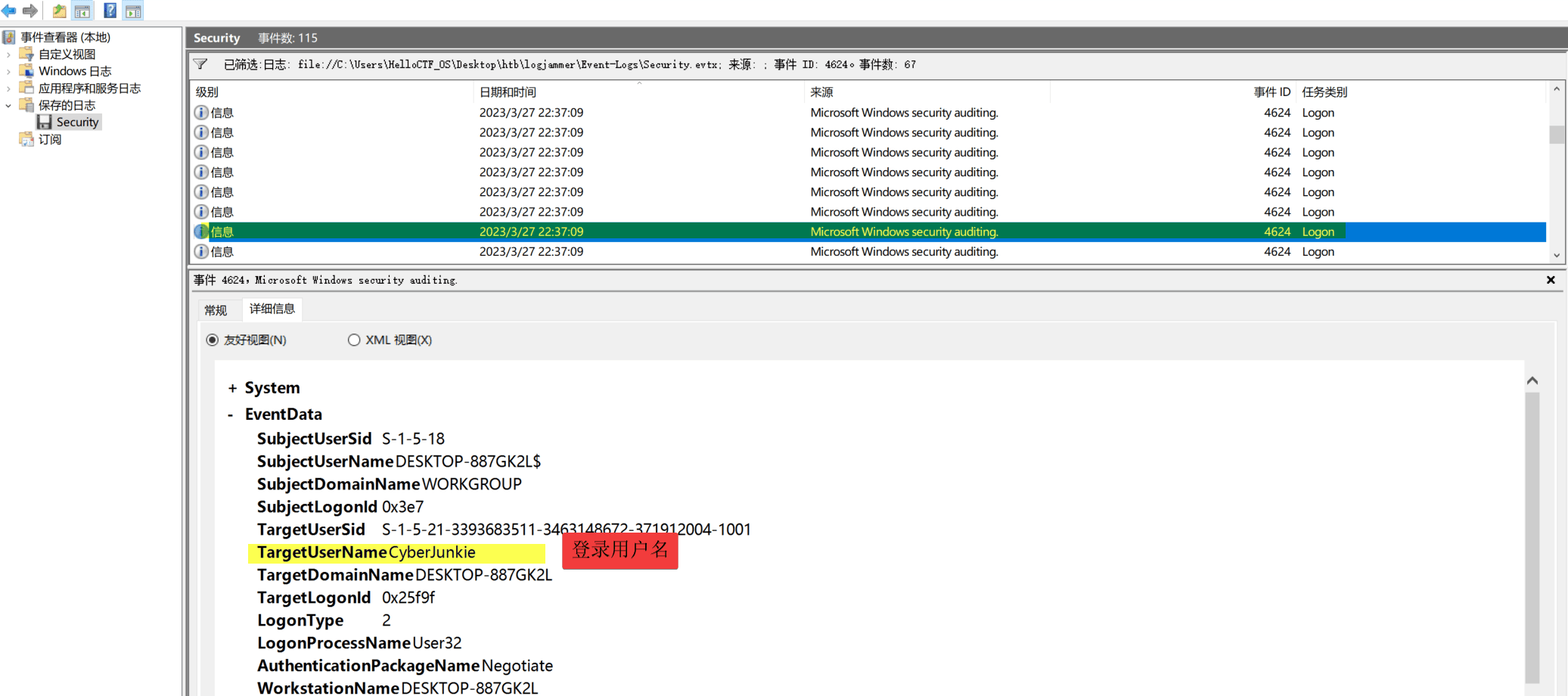

Task1 cyberjunkie 首次成功登錄電腦是在何時?(UTC 時間)

登錄的事件 ID 是:4624,過濾此 id

event log explorer 日誌分析

27/03/2023 22:37:09,有時區,需要減 8 (東八區),也就是 27/03/2023 14:37:09

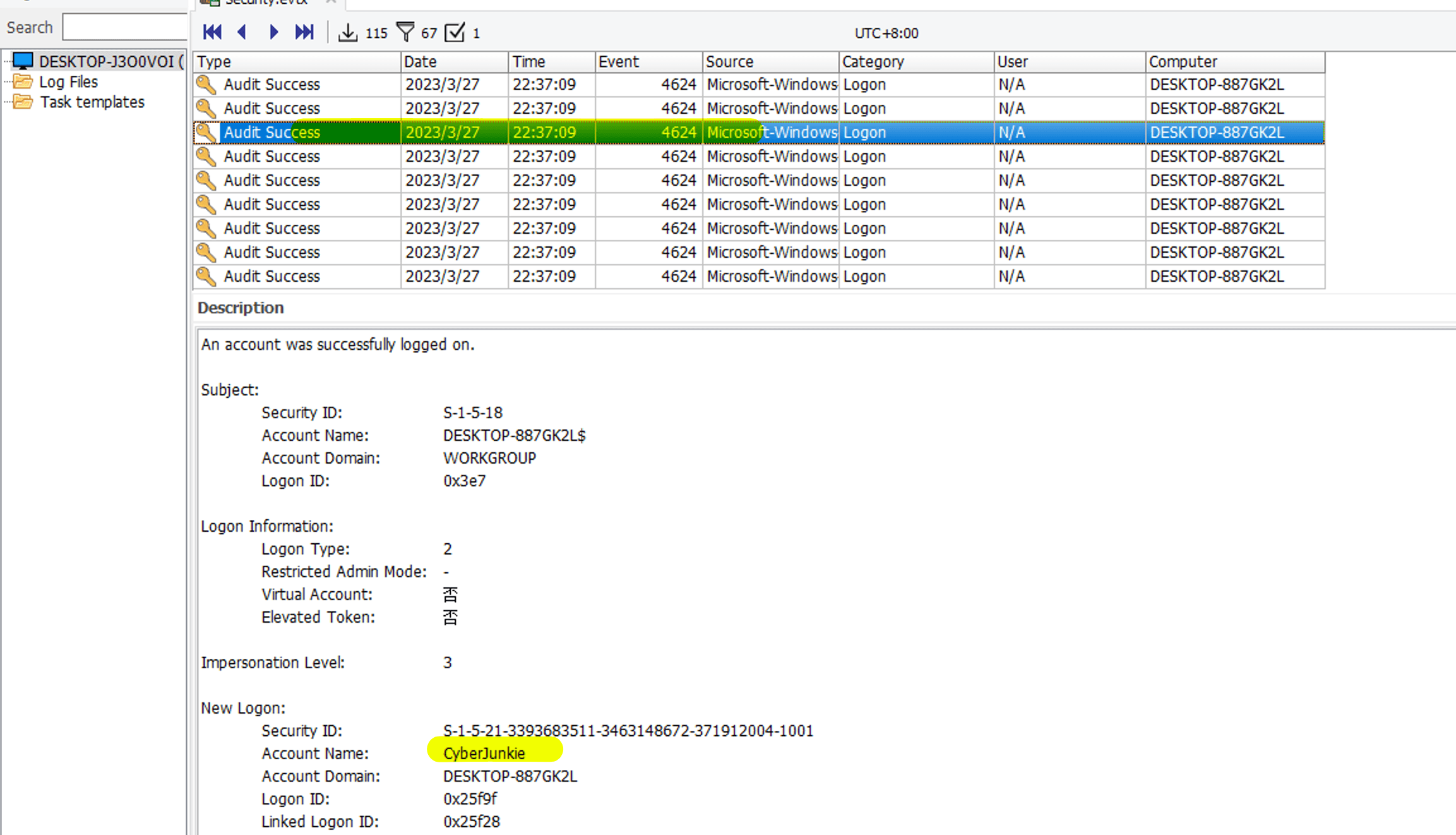

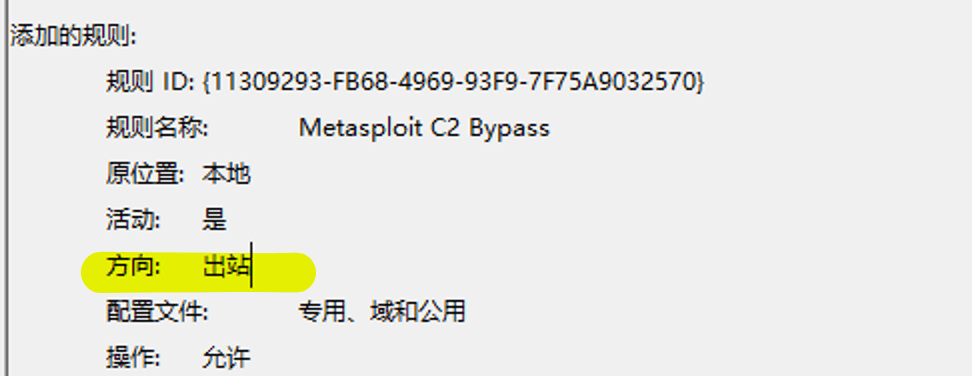

Task2 用戶擅自修改了系統中的防火牆配置。通過審查防火牆的事件日誌,我們可以確定新增的防火牆規則是什麼名稱。

打開防火牆日誌就能看到

Metasploit C2 Bypass

Task3 防火牆規則是如何定義其流量方向的?

過濾 2004 即可

Outbound (出站)

Task4 用戶對計算機的審計策略進行了調整。這種調整屬於哪種子分類?

過濾 4719,也就是Other Object Access Events

Task5 cyberjunkie 創建了一個定時任務。這個任務的名稱是什麼?

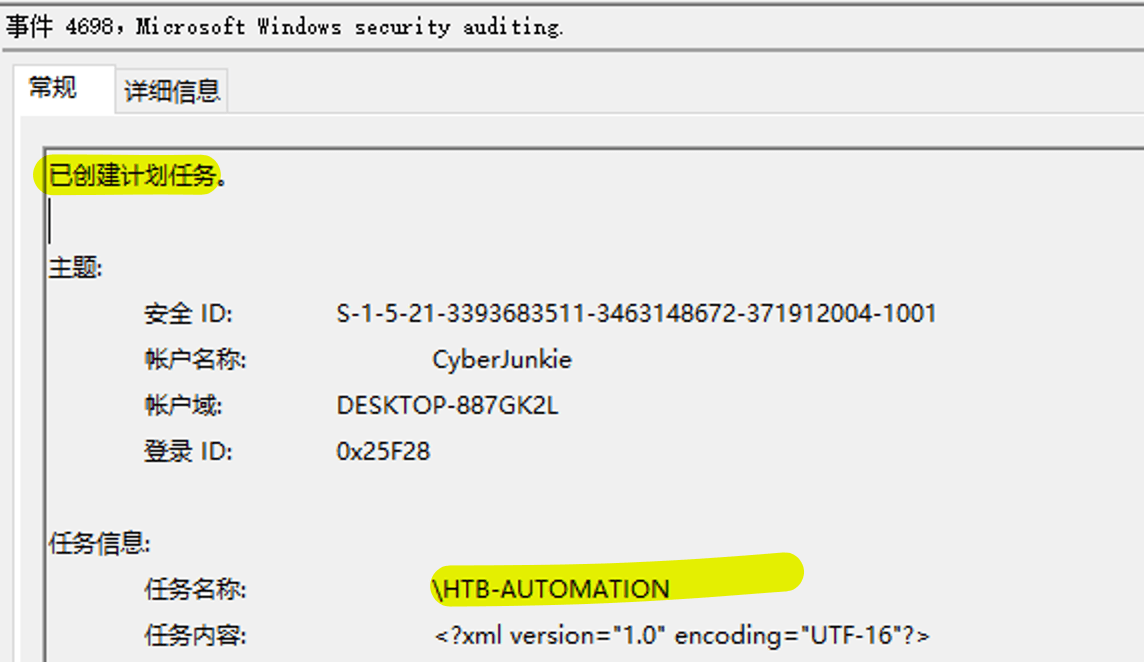

安全事件中創建任務計劃的事件 id 是 4698

HTB-AUTOMATION

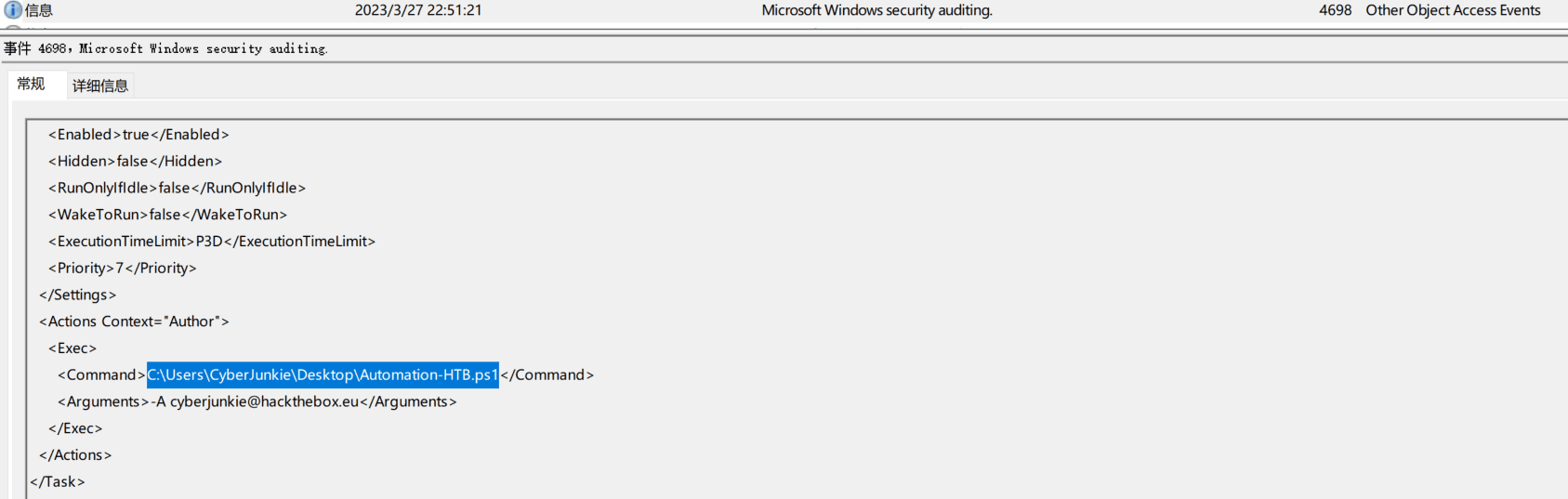

Task6 文件的完整路徑是什麼,該文件被安排用於任務?

同上

C:\Users\CyberJunkie\Desktop\Automation-HTB.ps1

Task7 命令的參數包括哪些內容?

同上

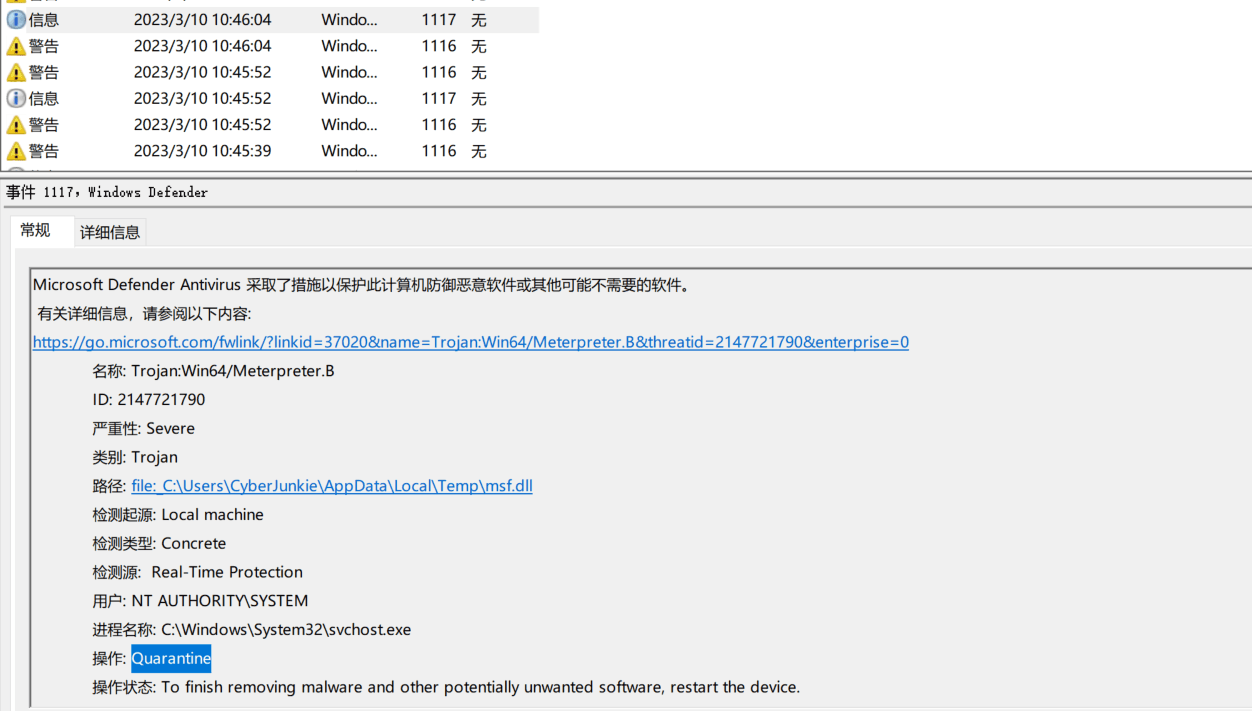

Task8 系統中的殺毒軟件發現了潛在的危險,並採取了相應的措施。究竟是哪些工具被殺毒軟件判定為惡意程序呢?

windows defener 的查殺日誌,打開查看查殺記錄,事件 ID 為 1117

可以找到 SharpHound 文件

Task9 觸發警報的惡意軟件的完整路徑是什麼?

同上

C:\Users\CyberJunkie\Downloads\SharpHound-v1.1.0.zip

Task10 殺毒軟件採取了哪些措施?

同上

Quarantine

Task11 用戶通過 Powershell 來執行指令。具體執行了哪個指令呢?

powershell 日誌,執行命令的事件 ID 4104

Get-FileHash -Algorithm md5 .\Desktop\Automation-HTB.ps1

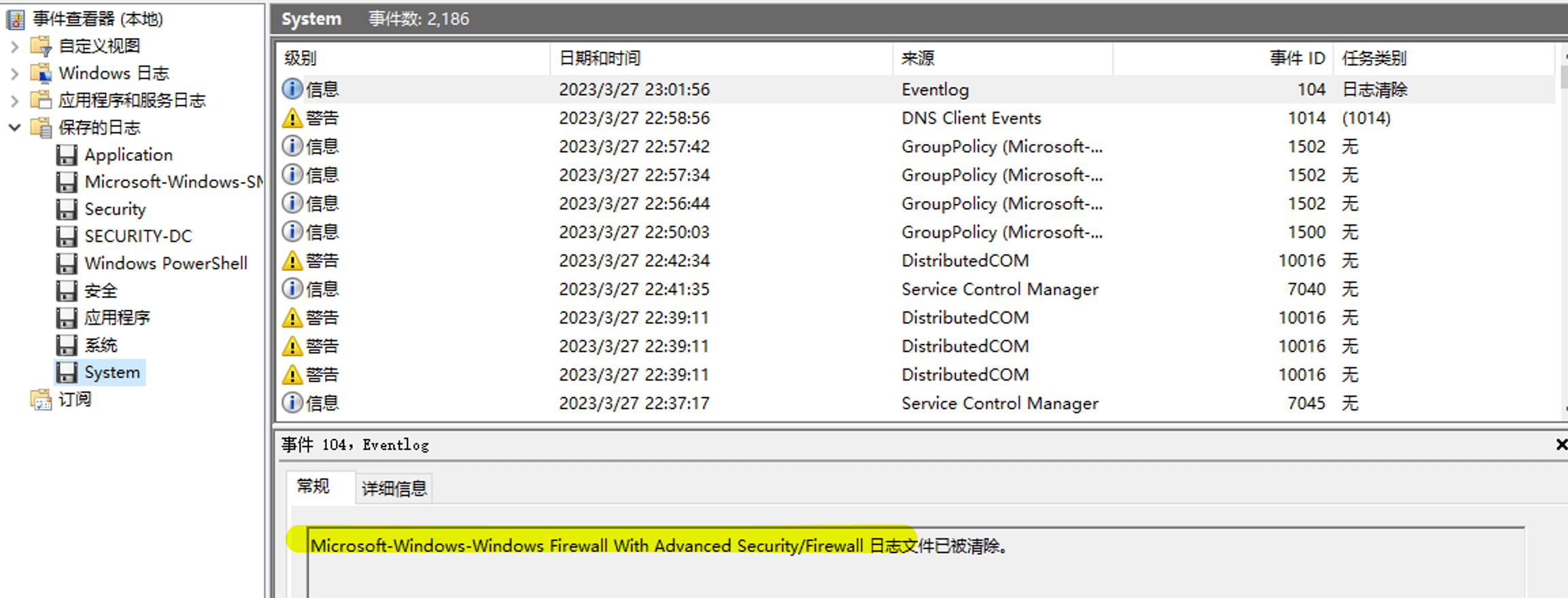

Task12 我們懷疑用戶刪除了某些事件日誌。哪個事件日誌文件被清除了?

查看系統日誌

Microsoft-Windows-Windows Firewall With Advanced Security/Firewall