[!hint]+ 场景

您获得了一个在大型咨询公司担任初级数字取证与事件响应(DFIR)顾问的机会。然而,他们提供了一项技术评估任务,需要您去完成。Forela-Security 咨询公司希望测试您对 Windows 事件日志分析的掌握程度。我们推测 Cyberjunkie 用户登录了他的电脑,并可能实施了恶意操作。请您分析所提供的事件日志,并将结果汇报给我们。

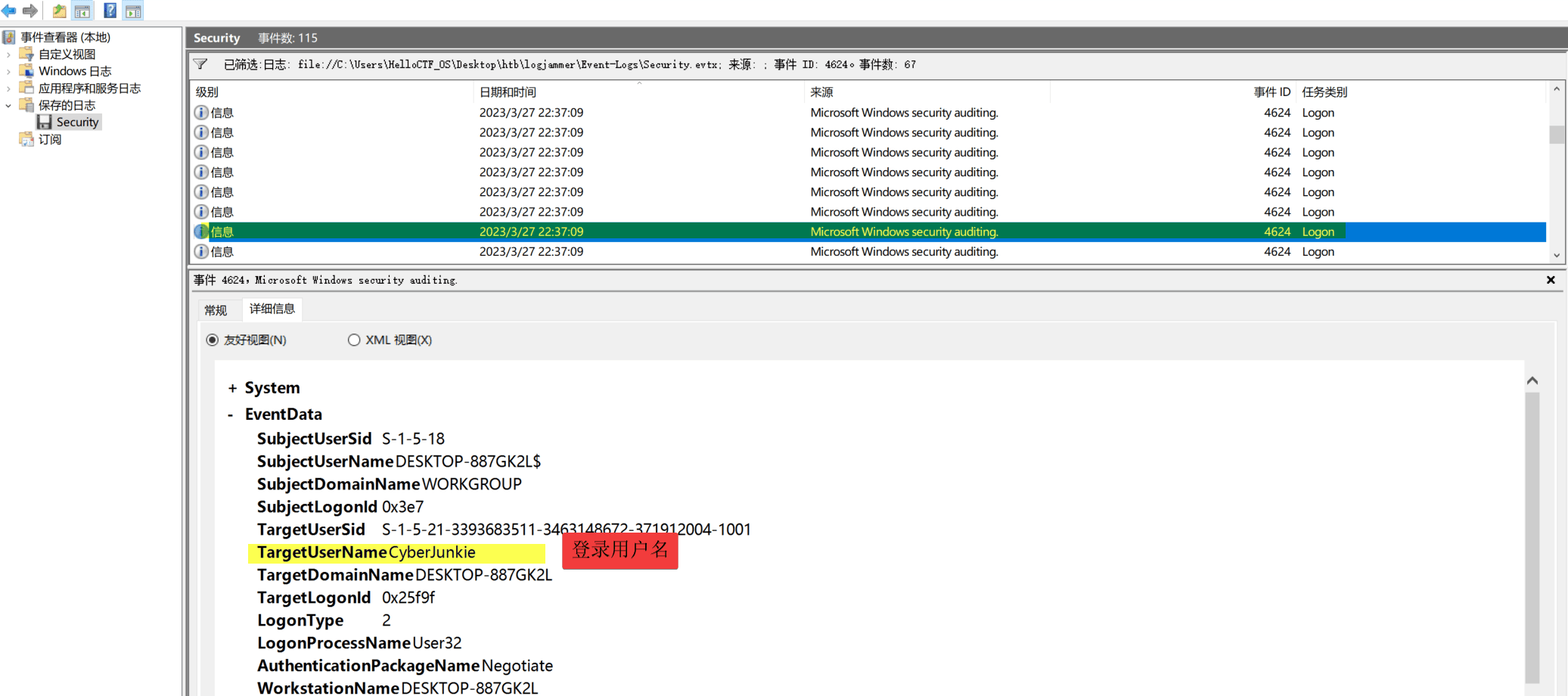

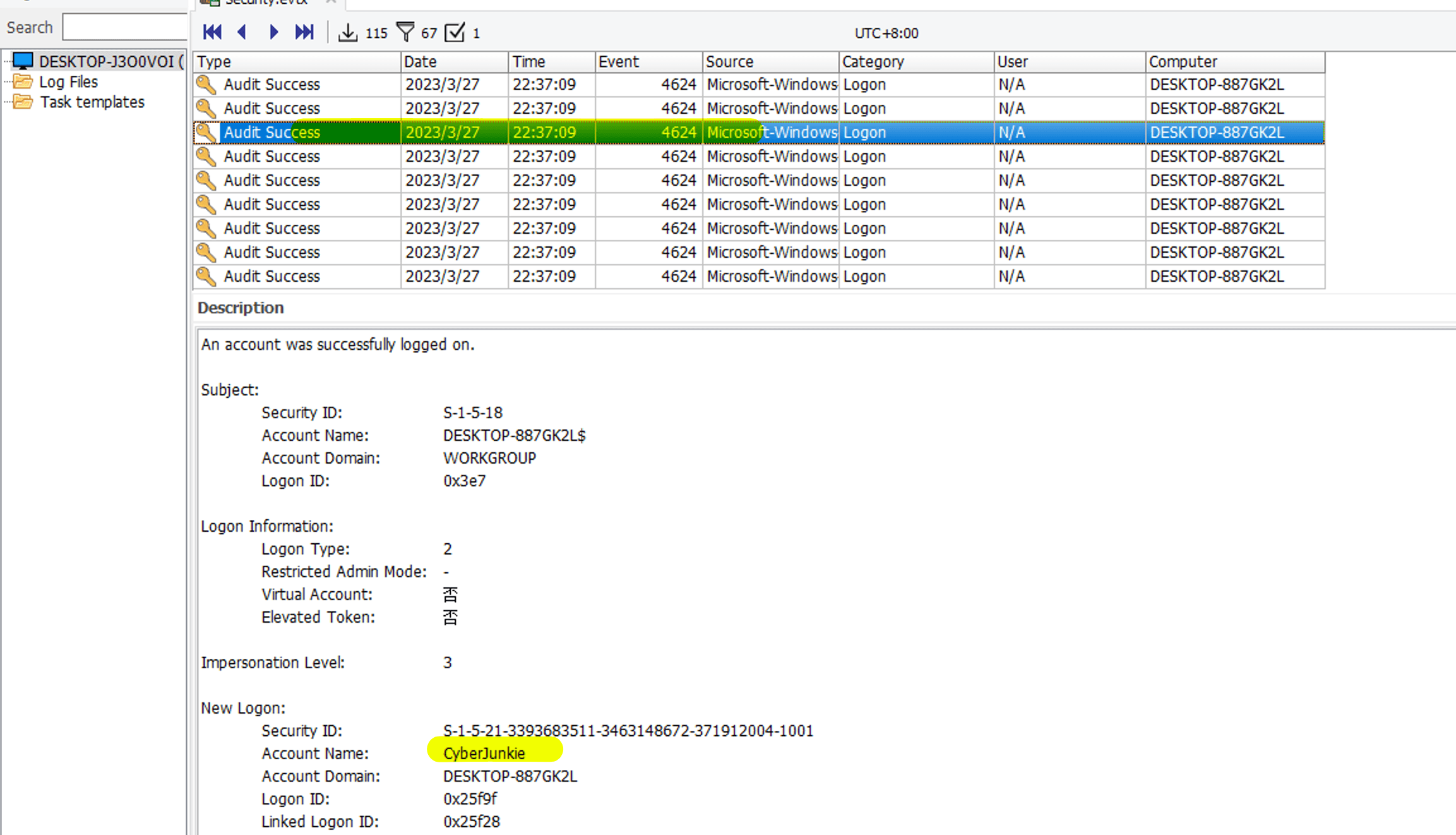

Task1 cyberjunkie 首次成功登录电脑是在何时?(UTC 时间)

登陆的事件 ID 是:4624,过滤此 id

event log explorer 日志分析

27/03/2023 22:37:09,有时区,需要减 8 (东八区),也就是 27/03/2023 14:37:09

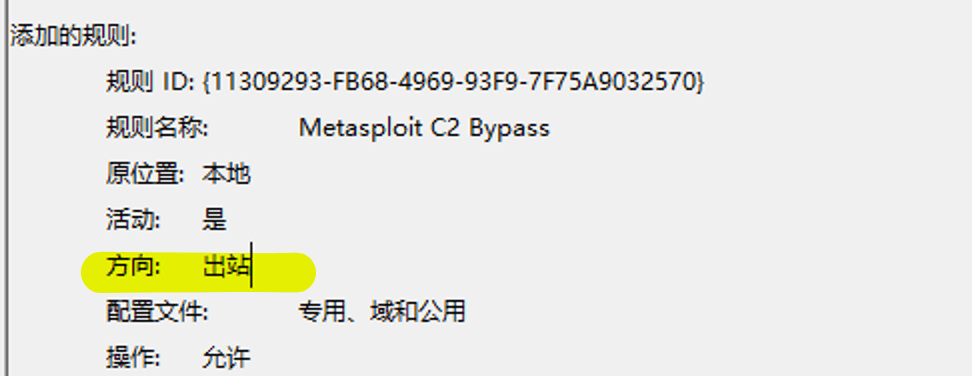

Task2 用户擅自修改了系统中的防火墙配置。通过审查防火墙的事件日志,我们可以确定新增的防火墙规则是什么名称。

打开防火墙日志就能看到

Metasploit C2 Bypass

Task3 防火墙规则是如何定义其流量方向的?

过滤 2004 即可

Outbound (出站)

Task4 用户对计算机的审计策略进行了调整。这种调整属于哪种子分类?

过滤 4719,也就是Other Object Access Events

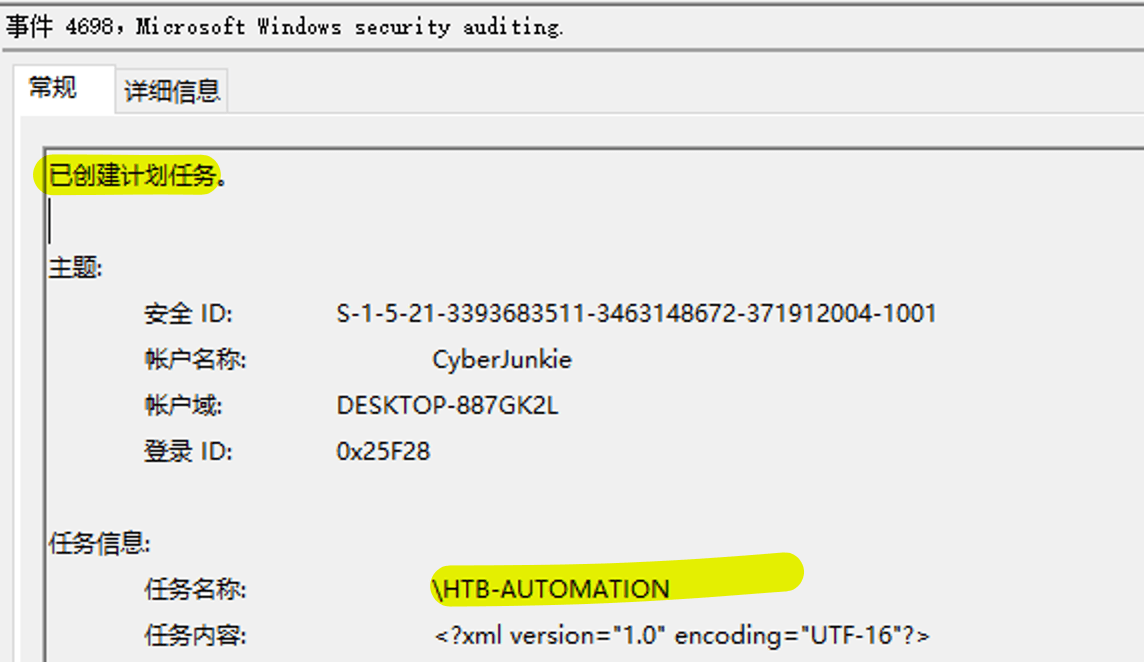

Task5 cyberjunkie 创建了一个定时任务。这个任务的名称是什么?

安全事件中创建任务计划的事件 id 是 4698

HTB-AUTOMATION

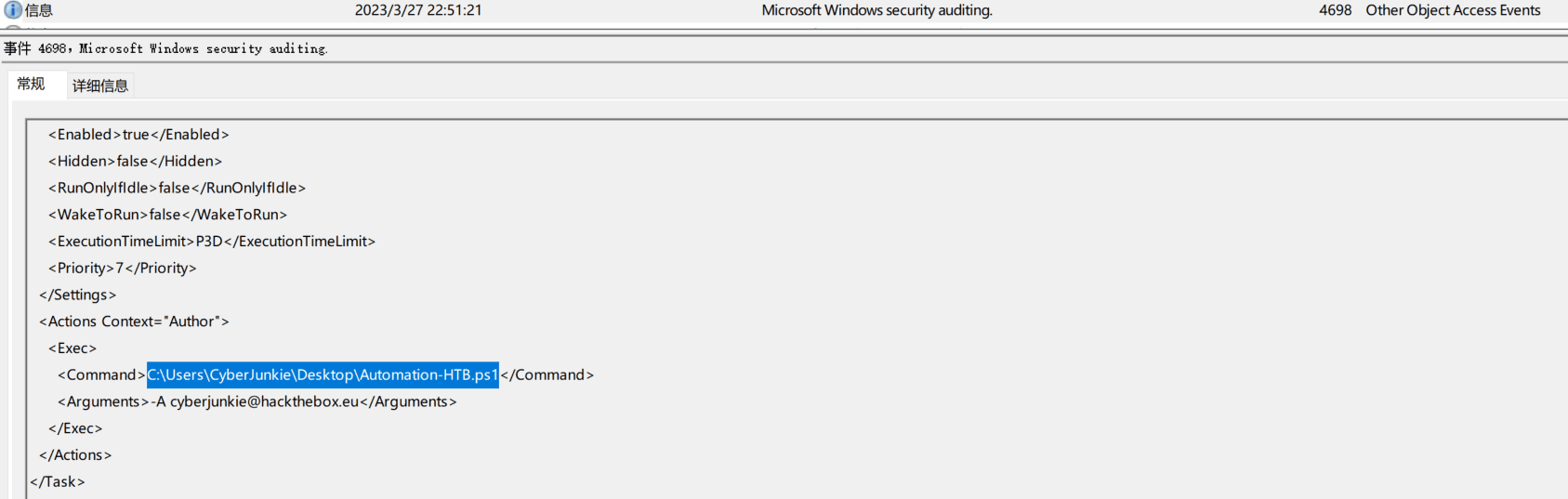

Task6 文件的完整路径是什么,该文件被安排用于任务?

同上

C:\Users\CyberJunkie\Desktop\Automation-HTB.ps1

Task7 命令的参数包括哪些内容?

同上

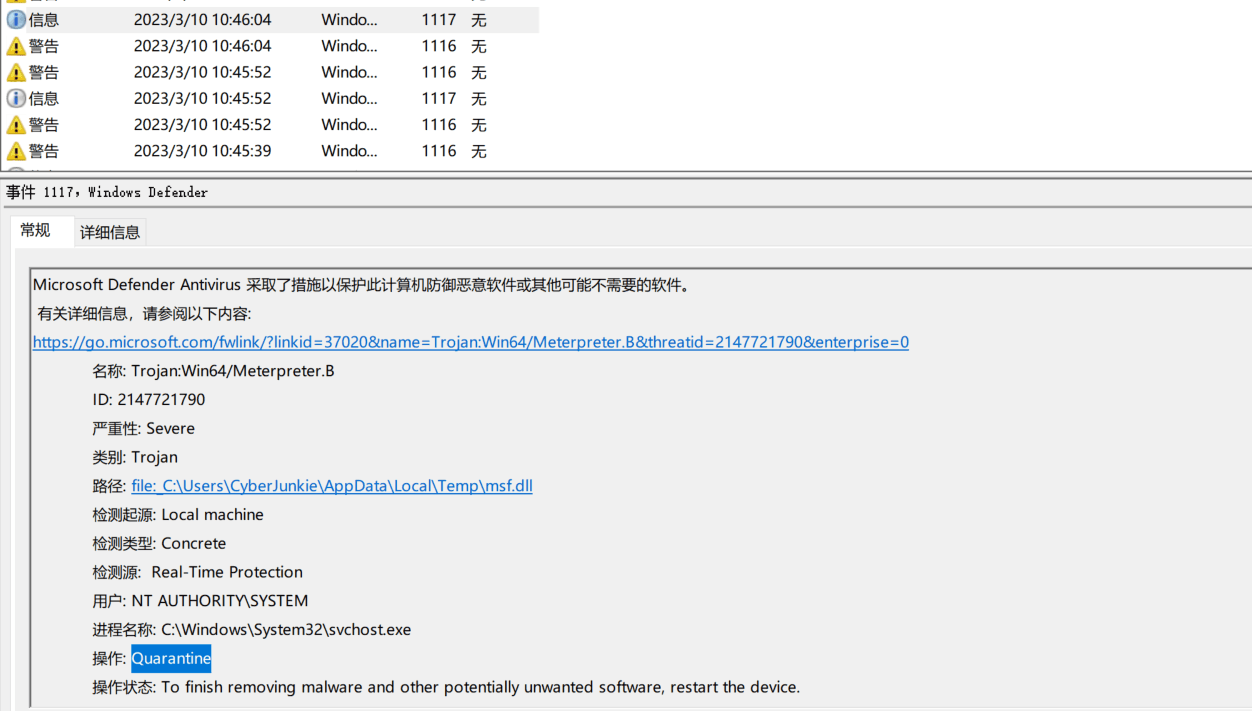

Task8 系统中的杀毒软件发现了潜在的危险,并采取了相应的措施。究竟是哪个工具被杀毒软件判定为恶意程序呢?

windows defener 的查杀日志,打开查看查杀记录,事件 ID 为 1117

可以找到 SharpHound 文件

Task9 触发警报的恶意软件的完整路径是什么?

同上

C:\Users\CyberJunkie\Downloads\SharpHound-v1.1.0.zip

Task10 杀毒软件采取了哪些措施?

同上

Quarantine

Task11 用户通过 Powershell 来执行指令。具体执行了哪个指令呢?

powershell 日志,执行命令的事件 ID 4104

Get-FileHash -Algorithm md5 .\Desktop\Automation-HTB.ps1

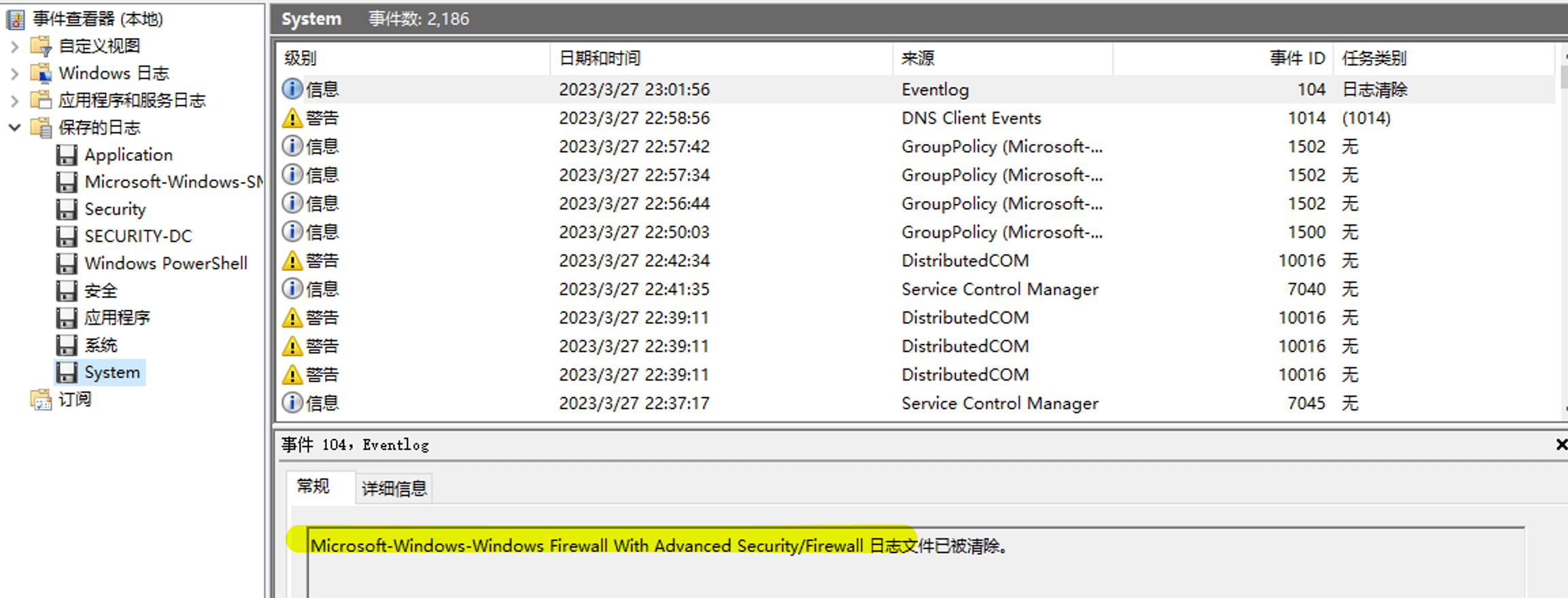

Task12 我们怀疑用户删除了某些事件日志。哪个事件日志文件被清除了?

查看系统日志

Microsoft-Windows-Windows Firewall With Advanced Security/Firewall