[!hint]+ シナリオ

あなたは大手コンサルティング会社で初級デジタルフォレンジックおよびインシデントレスポンス(DFIR)コンサルタントとしての機会を得ました。しかし、彼らはあなたに技術評価のタスクを提供しており、それを完了する必要があります。Forela-Security コンサルティング会社は、あなたの Windows イベントログ分析の習熟度をテストしたいと考えています。私たちは、Cyberjunkie ユーザーが彼のコンピュータにログインし、悪意のある操作を実行した可能性があると推測しています。提供されたイベントログを分析し、その結果を私たちに報告してください。

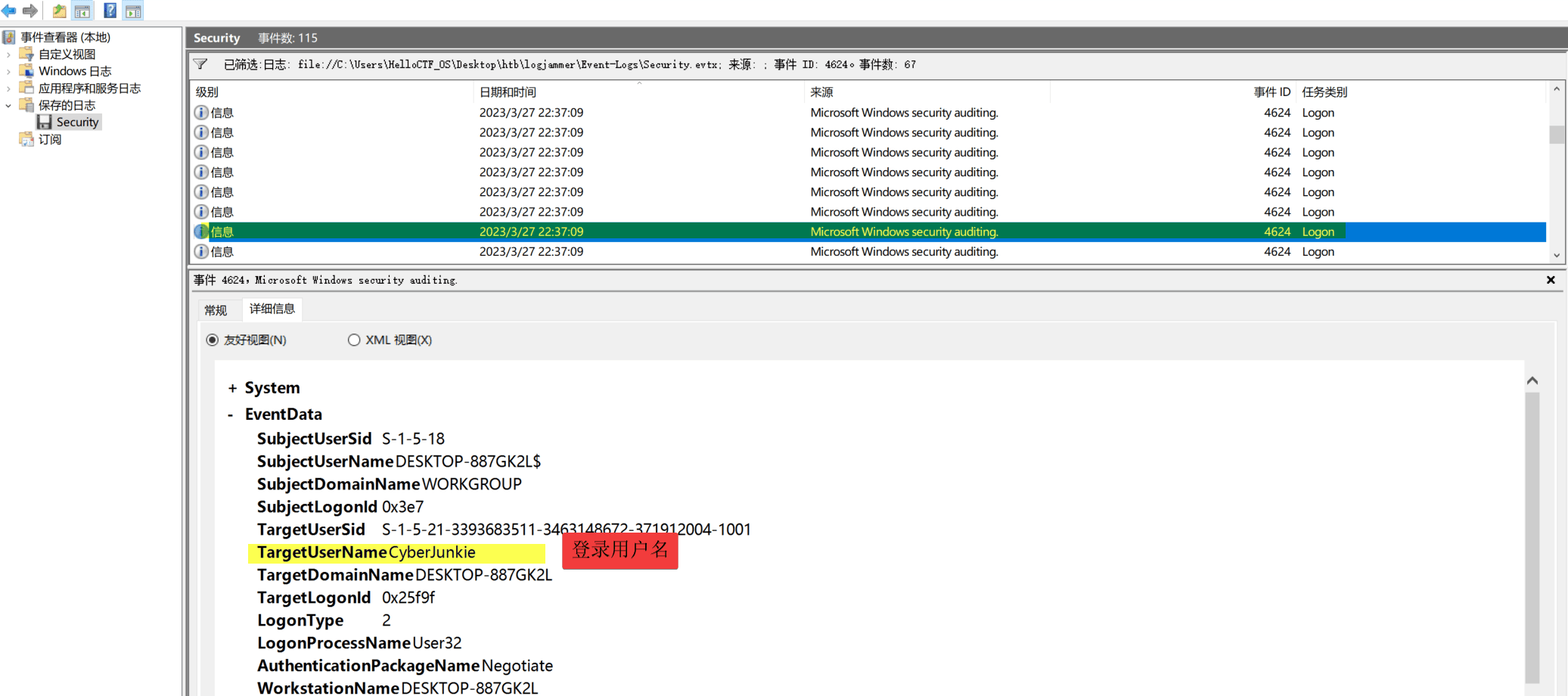

Task1 cyberjunkie がコンピュータに初めて成功裏にログインしたのはいつですか?(UTC 時間)

ログインのイベント ID は:4624、この ID をフィルタリングします。

event log explorer ログ分析

2023 年 3 月 27 日 22:37:09、タイムゾーンがあるため、8 を引く必要があります(東八区)、つまり 2023 年 3 月 27 日 14:37:09 です。

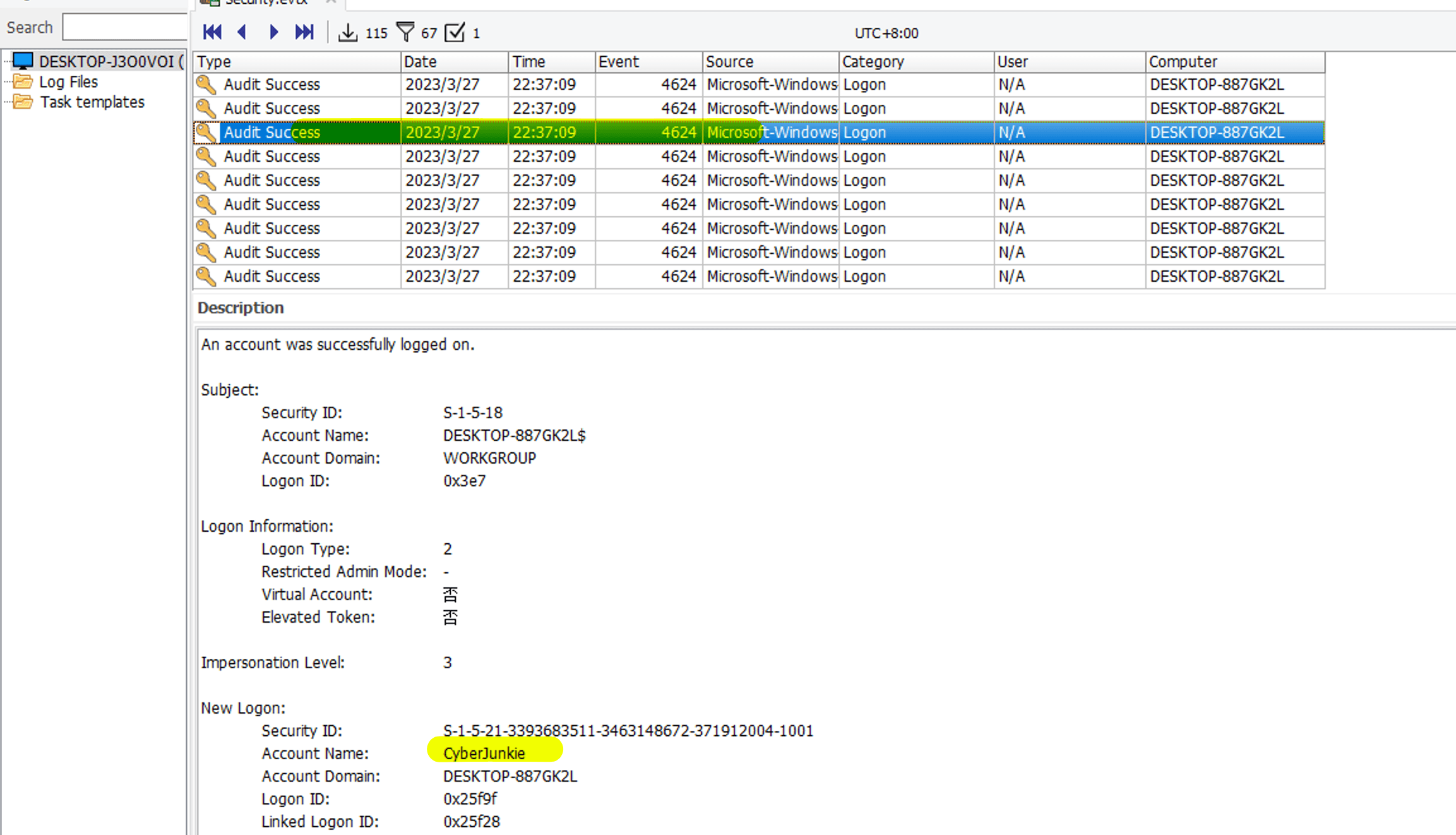

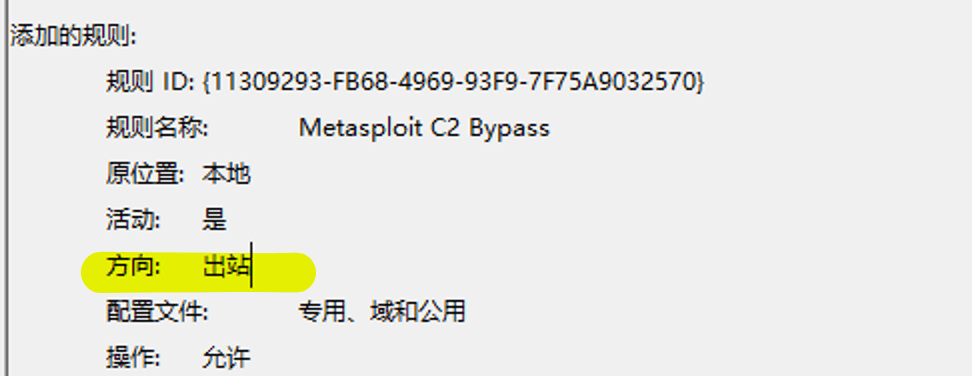

Task2 ユーザーはシステム内のファイアウォール設定を無断で変更しました。ファイアウォールのイベントログを確認することで、新たに追加されたファイアウォールルールの名前を特定できます。

ファイアウォールログを開くと見ることができます。

Metasploit C2 Bypass

Task3 ファイアウォールルールはどのようにそのトラフィック方向を定義していますか?

2004 をフィルタリングするだけです。

Outbound(出発)

Task4 ユーザーはコンピュータの監査ポリシーを調整しました。この調整はどのサブカテゴリに属しますか?

4719 をフィルタリングします。つまり、Other Object Access Eventsです。

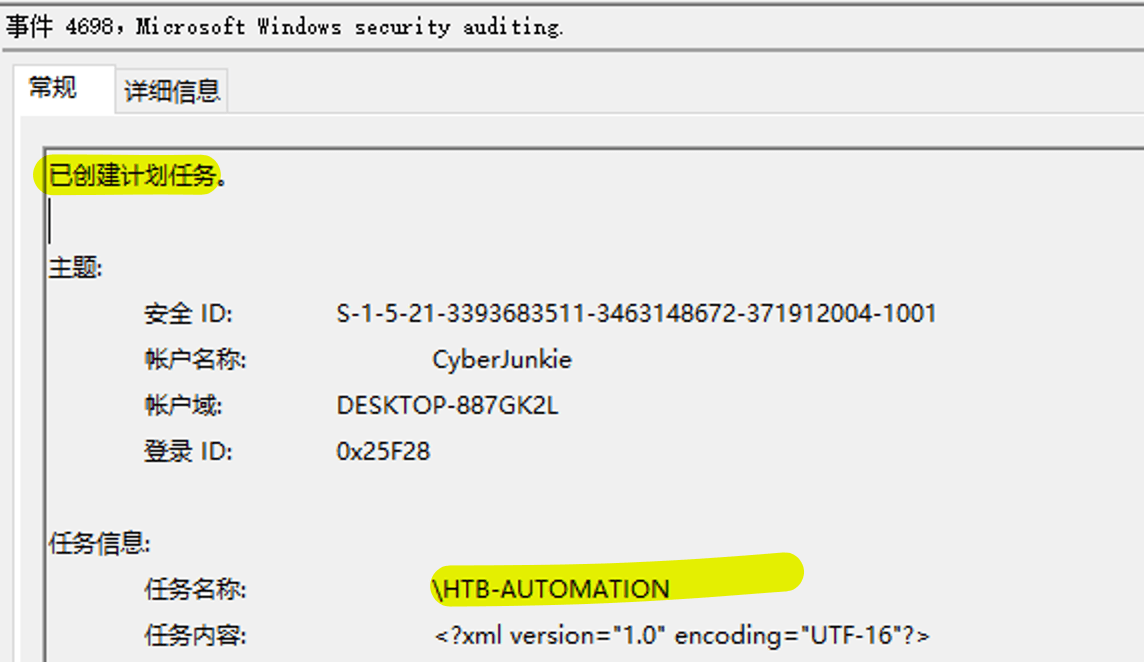

Task5 cyberjunkie はスケジュールされたタスクを作成しました。このタスクの名前は何ですか?

セキュリティイベントでタスクを作成するイベント ID は 4698 です。

HTB-AUTOMATION

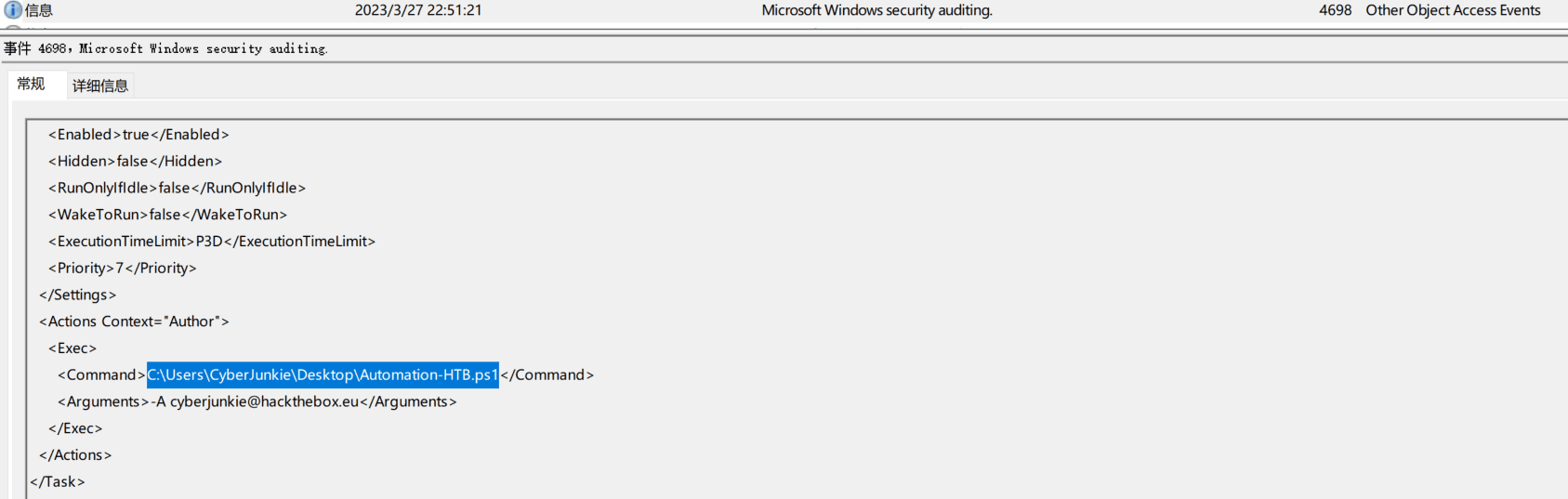

Task6 タスクに割り当てられたファイルの完全なパスは何ですか?

上記と同じです。

C:\Users\CyberJunkie\Desktop\Automation-HTB.ps1

Task7 コマンドのパラメータにはどのような内容が含まれていますか?

上記と同じです。

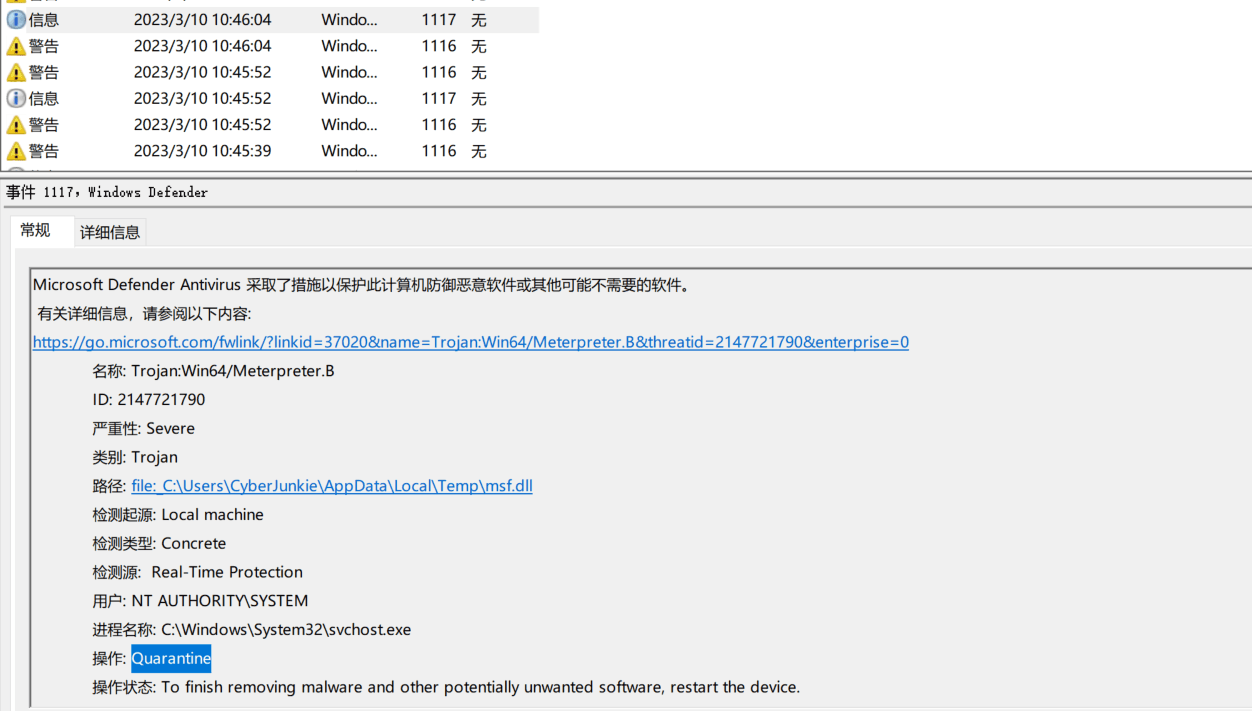

Task8 システム内のアンチウイルスソフトウェアが潜在的な危険を発見し、適切な措置を講じました。具体的にどのツールがアンチウイルスソフトウェアによって悪意のあるプログラムと判断されたのでしょうか?

Windows Defender の検出ログを確認し、検出記録を開き、イベント ID は 1117 です。

SharpHound ファイルを見つけることができます。

Task9 アラートを引き起こしたマルウェアの完全なパスは何ですか?

上記と同じです。

C:\Users\CyberJunkie\Downloads\SharpHound-v1.1.0.zip

Task10 アンチウイルスソフトウェアはどのような措置を講じましたか?

上記と同じです。

Quarantine

Task11 ユーザーは Powershell を使用してコマンドを実行しました。具体的にどのコマンドが実行されたのでしょうか?

Powershell ログ、コマンドを実行したイベント ID は 4104 です。

Get-FileHash -Algorithm md5 .\Desktop\Automation-HTB.ps1

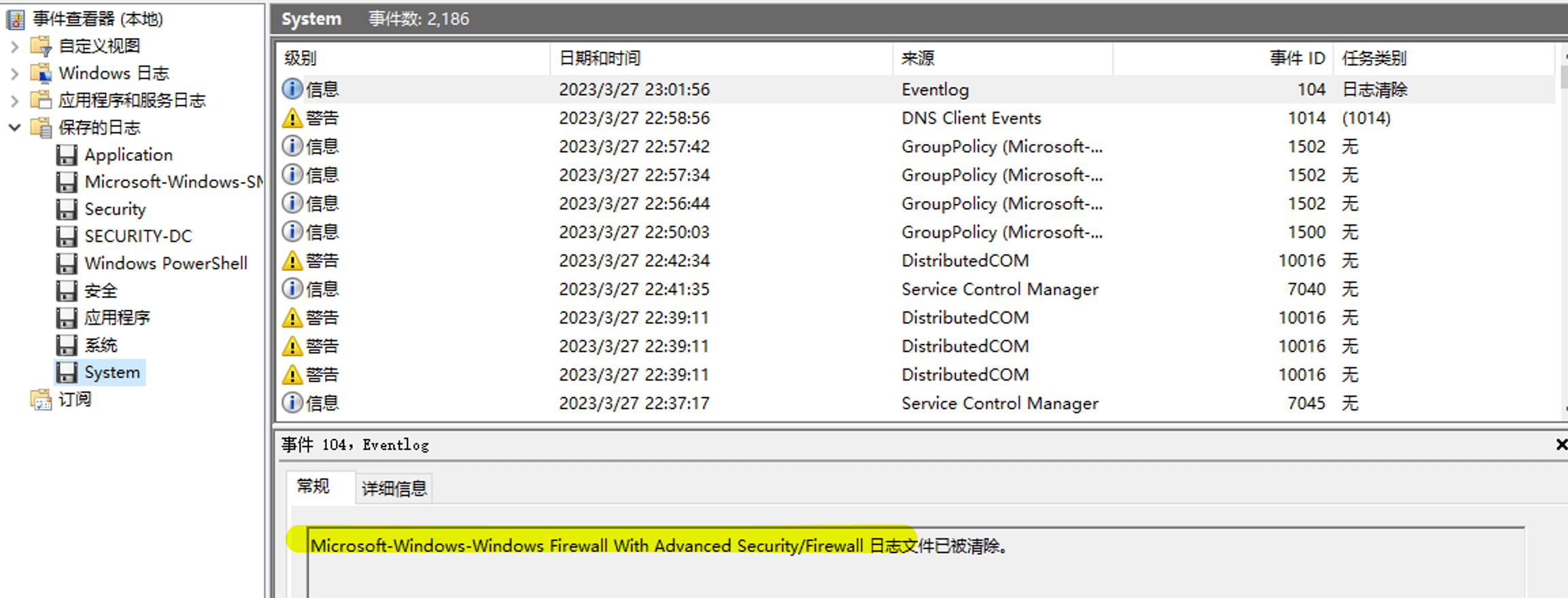

Task12 私たちはユーザーがいくつかのイベントログを削除したのではないかと疑っています。どのイベントログファイルがクリアされましたか?

システムログを確認します。

Microsoft-Windows-Windows Firewall With Advanced Security/Firewall