シーン説明

アロンゾは彼のコンピュータ上でいくつかの奇妙なファイルを発見し、新しく結成された SOC チームに通知しました。状況を評価した後、ネットワークで Kerberoasting 攻撃が発生した可能性があると考えられました。あなたの任務は、提供された証拠を分析してこれらの発見を確認することです。あなたが提供する情報は次のとおりです:1、ドメインコントローラーからのセキュリティログ 2、影響を受けたワークステーションからの PowerShell 操作ログ 3、影響を受けたワークステーションの prefetch ファイル

添付内容は以下の通り、ドメインコントローラーのログ、PowerShell ログ、prefetch ファイルです。

Task1 ドメインコントローラーのセキュリティログを分析し、Kerberoasting 活動が発生した正確な日時を確認できますか?

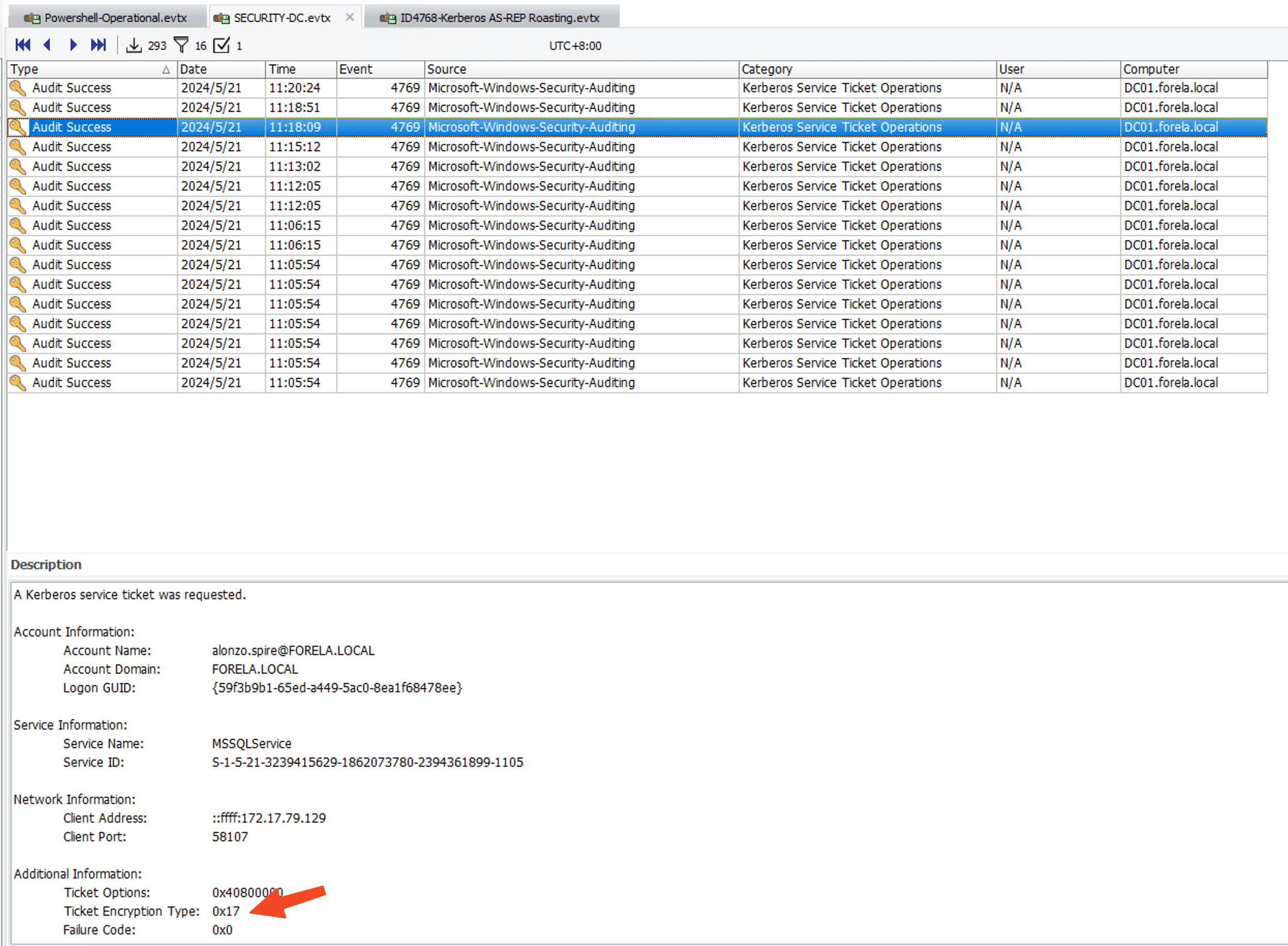

Kerberoasting のイベント ID は 4768 と 4769 で、4769 は Kerberos チケットが要求されたことを示し、4768 は Kerberos TGS 要求を示します。

以下の画像で 4769 を検索し、チケット暗号化タイプは 0x17 で、他はすべて 0x12 です。

注意:タイムゾーン:2024-05-21 03:18:09

Task2 対象となったサービス名は何ですか?

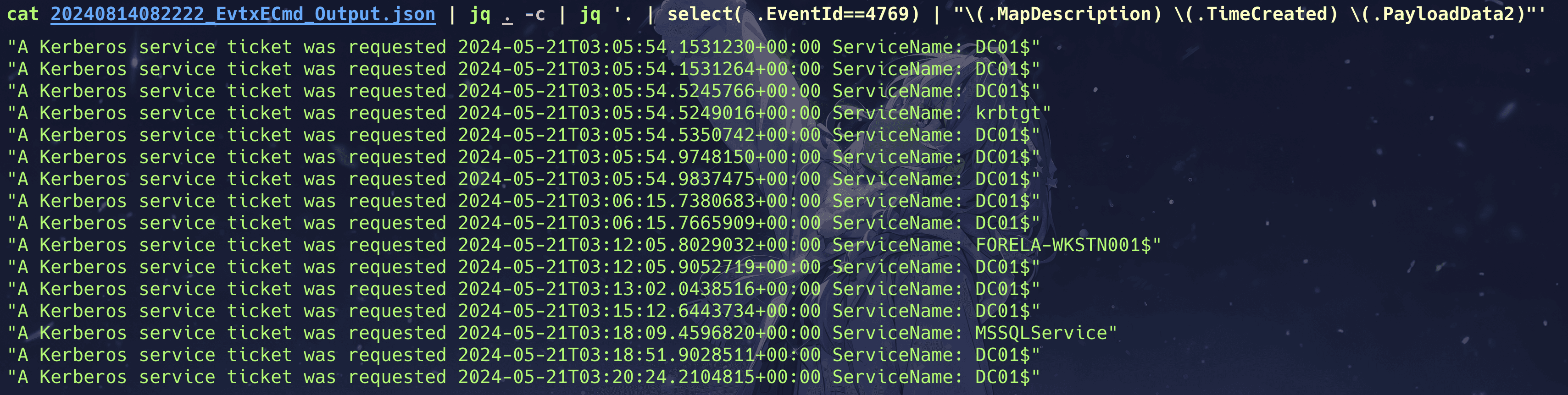

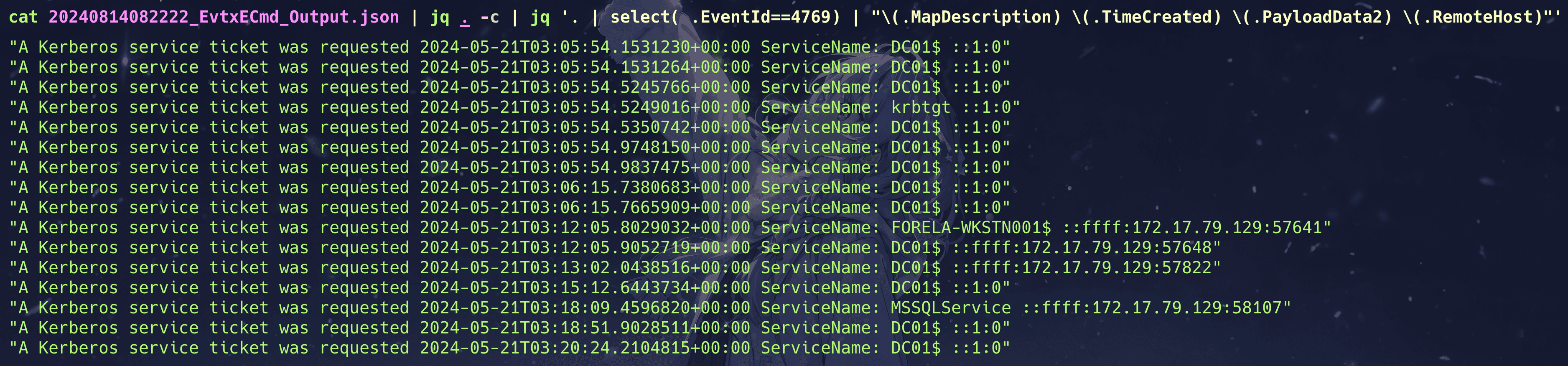

EvtxECmdを使用して evtx ログを抽出し、次に jq でフィルタリングして 4769 の EventID をフィルタリングします。以下のように:

cat 20240814082222_EvtxECmd_Output.json | jq . -c | jq '. | select( .EventId==4769) | "\(.MapDescription) \(.TimeCreated) \(.PayloadData2)"'

MSSQLServiceというサービスがあることがわかります。

Task3 この活動が発生したワークステーションを特定することが非常に重要です。このワークステーションの IP アドレスは何ですか?

cat 20240814082222_EvtxECmd_Output.json | jq . -c | jq '. | select( .EventId==4769) | "\(.MapDescription) \(.TimeCreated) \(.PayloadData2) \(.RemoteHost)"'

172.17.79.129

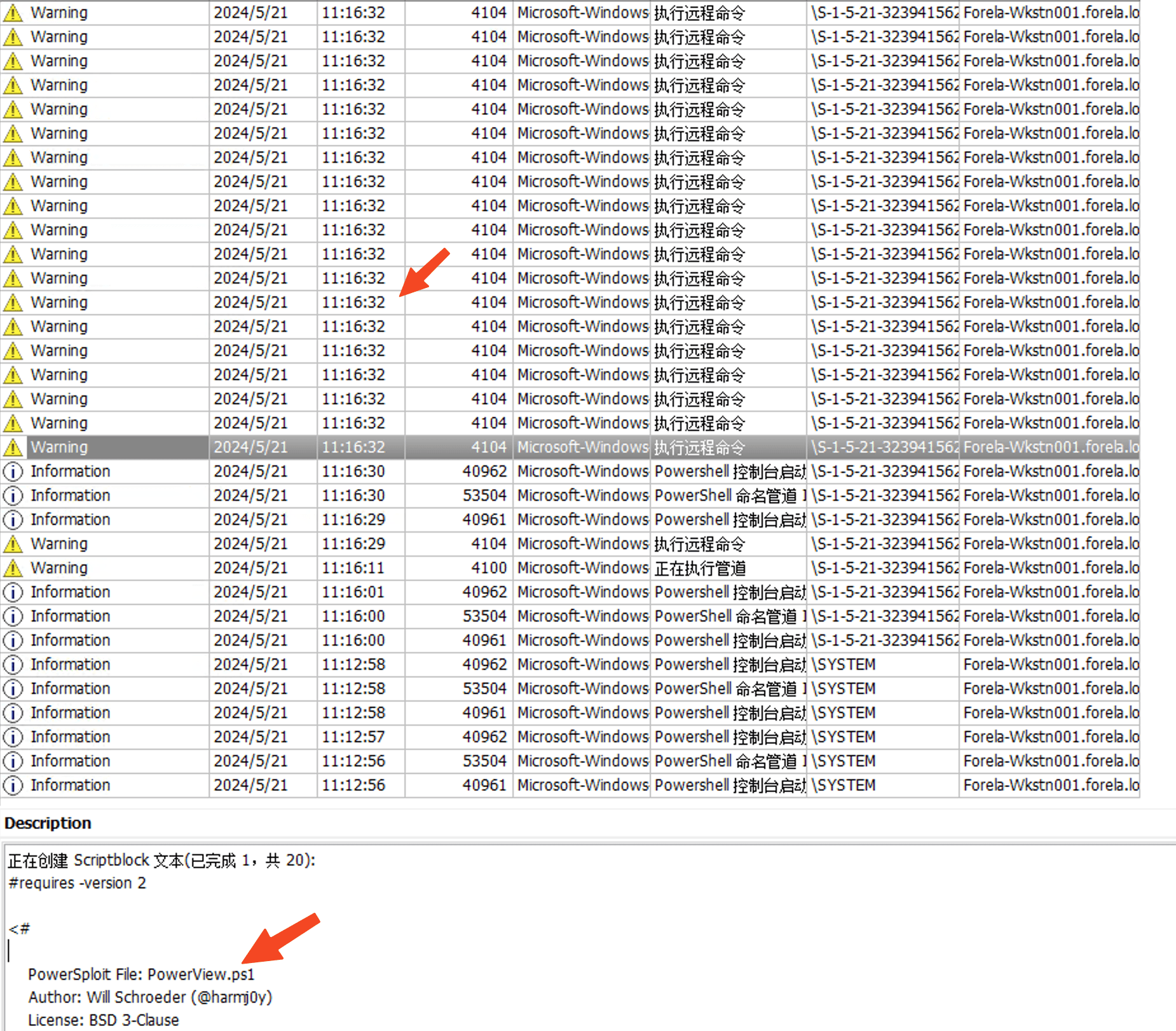

Task4 すでにワークステーションを特定したので、このデバイス上でこの活動がどのように発生したかをより深く理解するために、PowerShell ログとプレフェッチファイルを含む初期分析を提供します。アクティブディレクトリオブジェクトを列挙し、ネットワーク上で Kerberoast 攻撃を実行できるアカウントを発見するために使用される可能性のあるファイルの名前は何ですか?

powerview.ps1

Task5 このスクリプトはいつ実行されましたか?

2024-05-21 03:16:32

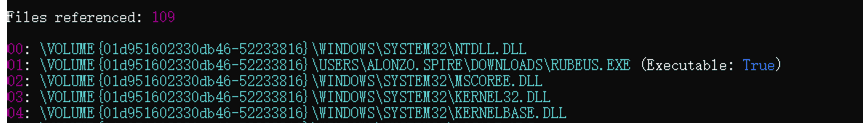

Task6 実際の Kerberoasting 攻撃に使用されたツールの完全なパスは何ですか?

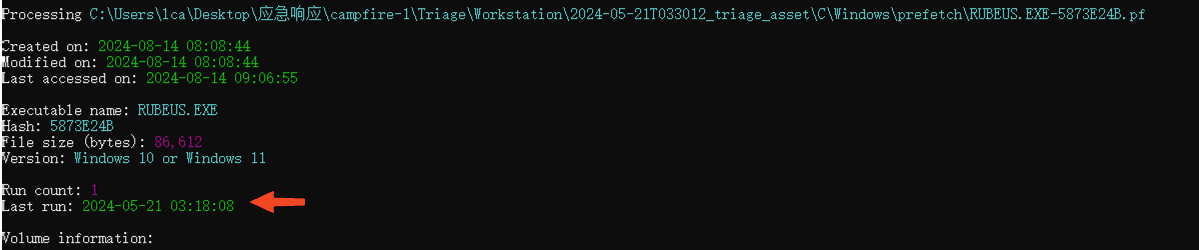

RUBEUS.EXE-5873E24B.pf ファイルを分析します。

C:\Users\alonzo.spire\Downloads\Rubeus.exe

Task7 ツールはいつ実行されて資格情報をダンプしましたか?

RUBEUS.EXE-5873E24B.pf ファイルの実行時間を確認します。

2024-05-21 03:18:08